IT-Sicherheit

Bring Your Own Device und die Netzwerksicherheit

Immer mehr Mitarbeiter nutzen ihre privaten Mobilgeräte am Arbeitsplatz. Dies stellt Unternehmen vor neue Herausforderungen in Sachen Sicherheit. Denn neben ungeschützten Smartphones und Tablets mit unzureichenden Identifizierungstechnologien bringen die Kollegen auch ihre schwächelnden Lieblingsprogramme mit. Was müssen Unternehmen also beachten, um ihre Netze ausreichend abzusichern?

Bring Your Own Device ist in Deutschland schon Normalzustand: Laut einer Studie von Avanade verwenden bereits in fast 90 Prozent der Unternehmen mindestens die Hälfte der Mitarbeiter eigene mobile Geräte für ihre tägliche Arbeit. Dabei sind viele Anwendungen und Apps nicht auf dem neuesten Stand und weisen zahlreiche Schwachstellen auf. Dies gilt nicht nur für Smartphones und Tablets, sondern auch für Notebooks und PCs, die etwa im Home Office genutzt werden.

Die Gefahrenlage

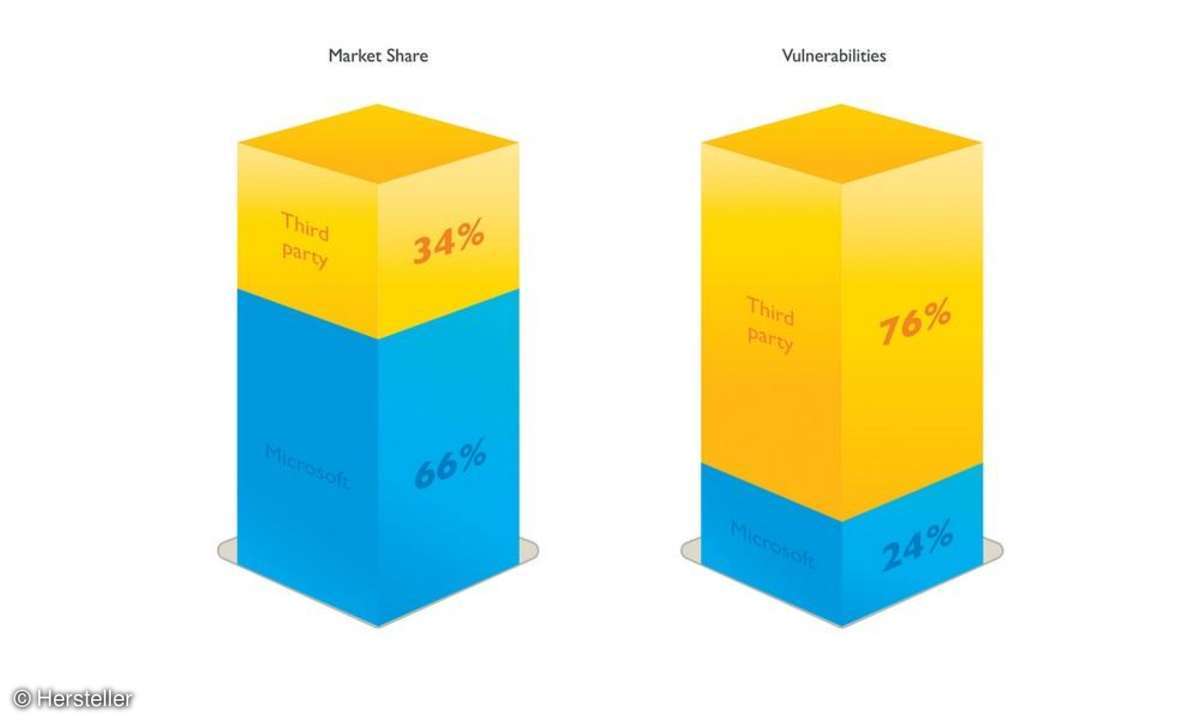

Gemäß dem aktuellen Jahresreport 2014 des IT-Sicherheitsspezialisten Secunia gingen 76 Prozent der Schwachstellen in den 50 meistgenutzten Programmen auf privaten PCs im vergangenen Jahr auf das Konto von Drittanbieter-Software wie Mozilla Firefox oder Adobe Reader.

Nur 24 Prozent wurden in Microsoft-Programmen gefunden, inklusive dem Betriebssystem Windows 7. Software von Drittanbietern stellt damit die größte Bedrohung für Endgeräte in Unternehmen dar, Sicherheitsvorkehrungen sollten sich deshalb nicht nur auf die bekannten Schnittstellen der Programme von Microsoft beschränken.

Die meisten der gefundenen Schwachstellen waren hochkritisch (68,2 Prozent) oder extrem kritisch (7,3 Prozent). Jenseits der 50 beliebtesten Programme entdeckte Secunia bei allen untersuchten Produkten insgesamt 13 073 Sicherheitslücken in 2 289 anfälligen

Produkten. Jedoch standen für 79 Prozent bereits am ersten Tag Patches bereit, sodass die Nutzer selbst weitgehend für eine hohe Sicherheit ihrer Geräte sorgen könnten.

Selbst wenn IT-Administratoren die entsprechende Erlaubnis besitzen, macht es die Vielfalt der privat genutzten Geräte, Betriebssysteme und Anwendungen praktisch unmöglich, sämtliche Patch-Mechanismen manuell oder halbautomatisiert vorzunehmen.

Entsprechend groß ist die Gefahr für Unternehmen: Laut der Studie "Information Security Breaches Survey 2013" von PwC hatten 14 Prozent der großen Unternehmen im vergangenen Jahr einen Sicherheits- oder Datenschutzvorfall in Bezug auf soziale Netzwerke, neun Prozent bei Smartphones oder Tablets und vier Prozent bei Cloud Services. Ebenfalls vier Prozent berichteten, dass der schlimmste Sicherheitsvorfall durch mobile Datenübertragung verursacht wurde.

Sicherheitslücken erkennen und analysieren

Wie können Unternehmen diese Sicherheitsrisiken kontrollieren und reduzieren? Eine Lösungsmöglichkeit bietet die Kombination aus Schwachstellen-Intelligenz und Schwachstellen-Scanning. Diese wird zum Beispiel in den Secunia-Produkten Personal Software Inspector (PSI) für Privatanwender und Corporate Software Inspector (CSI) für Unternehmen eingesetzt. Die verschiedenen Sicherheitslücken in Betriebssystemen und Drittprogrammen gehen diese Lösunge mithilfe von vier Schritten an:

1. Vulnerability Intelligence Management entdeckt und analysiert die Sicherheitslücken aller Betriebssysteme und Anwendungen. Dies erledigen speziell ausgebildete Experten, die mit aktuellen Scan-Technologien nach Schwachstellen suchen und dabei auch Erkenntnisse von Herstellern und weiterer Anbieter berücksichtigen.

2. Vulnerability Scanning verwendet diese Informationen, um die diversen Software-Versionen auf sämtlichen Servern und Geräten des Unternehmens auf Schwachstellen zu testen. Dabei werden mithilfe eines Datei-Signatur-Verfahrens Sicherheitslücken erkannt und in Bezug auf ihr Bedrohungspotenzial untersucht. Die Verantwortlichen erhalten einen detaillierten Gesamtüberblick über alle Gefahrenpotenziale und ihre möglichen Auswirkungen auf das Business. Entsprechend können sie dann je nach Dringlichkeit die Sicherheitslücken schließen.

3. Patch-Erstellung dient zur Entwicklung der Software-Updates, um die Sicherheitslücken zu schließen. Dies führt meist der Hersteller des Betriebssystems oder der Anwendung durch, solang sich die Version im aktiven Support-Lifecycle befindet. In diesem Fall wird der Patch meist automatisch aufgespielt. Ist der Support beendet oder handelt es sich um eine Eigenentwicklung, stellt die Patch-Management-Lösung das jeweilige Update zur Verfügung.

4. Patch-Management verwaltet die Prozesse zum Beseitigen der Sicherheitslücken. Dabei lassen sich Regeln für das Scannen selbstentwickelter Programme, Treiber und Plug-ins über entsprechende Tools individuell erzeugen und anpassen. Außerdem müssen Unternehmen auf eine vollständige und umfassende Integration des Patch-Management-Moduls in Deployment-Systemen achten.

Dann lassen sich sämtliche Security-Updates auf Endgeräte und Server über die gewohnte Oberfläche ausrollen. Der Sicherheitsansatz von Secunia untersucht mehr als 45.000 Systeme und Anwendungen. Dabei werden pro Jahr etwa 10.000 neue Schwachstellen in Anwendungen identifiziert, wobei rund die Hälfte davon als "kritisch" eingestuft wird. Fließen diese Erkenntnisse in den Scan-Vorgang ein, lassen sich die Anwendungen auf sämtlichen Servern und Endgeräten des Unternehmens auf Sicherheitslücken hin untersuchen - zumindest soweit das IT-Inventar erfasst und damit verwaltbar ist.

Die Lücken werden durch ein Datei-Signatur-Verfahren erkannt und für jedes einzelne Programm hinsichtlich ihrer Gefährlichkeit für das Unternehmen aufgeschlüsselt. Die Sicherheitsverantwortlichen erhalten so an einer einzigen Konsole einen detaillierten Überblick über sämtliche identifizierte Schwachstellen und ihre möglichen Folgen für das Unternehmen.

Patches erstellen und managen Um auf künftige Gefahren vorbereitet zu sein, genügt es in der Regel nicht, auf Patches der Hersteller zu warten und diese einzuspielen. Unternehmen, die selbst entwickelte Software nutzen, müssen auch die "Sicherheitsflicken" selbst erstellen und auf ihre IT-Umgebung verteilen. Hier unterstützen Regelsets für das Scannen selbst programmierter Anwendungen, Treiber oder Plug-ins.

Die entsprechenden Schwachstellen und Patches lassen sich dann ebenfalls in die Patch-Management-Lösung einfügen. Erst dadurch erhalten Sicherheitsverantwortliche die nötige Transparenz, auf welchen Servern und Geräten die eigenentwickelte Software installiert ist und können die Patches entsprechend installieren.

Schließlich müssen Unternehmen auch auf eine umfassende Integration des Patch-Management-Moduls in übergeordnete Deployment-Systeme achten. Dazu zählen vor allem die häufig eingesetzten Windows Server Update Services (WSUS), Microsoft System Center Configuration Manager (SCCM) und die Altiris Deployment Solution. Diese Integration erleichtert der IT-Abteilung das Patch-Management deutlich, da sie die Installation von Sicherheits-Updates vereinfacht und beschleunigt - unabhängig von den eingesetzten Deployment-Systemen.

Damit können dann alle Patches, selbst diejenigen zur Beseitigung von Schwachstellen, aus der gewohnten Oberfläche des Deployment-Systems heraus auf Server und Endpunkte verteilt werden. Eine noch stärkere Vereinfachung und Automatisierung ermöglichen Software Development Kits für die Sicherheitslösung. Stehen diese zur Verfügung, kann die IT-Abteilung die Verwaltung der Sicherheits-Updates auch an andere Client-Management-Systeme übertragen und über diese durchführen.

Nächste passende Artikel

Weiter zur StartseiteGutscheine

-

HelloFresh

Bis zu 120€ HelloFresh Gutschein + gratis Versand für die 1. Box

Zum Gutschein

bis 31.08.2024+ bis zu 4,00€ Cashback

Bis zu 120€ HelloFresh Gutschein + gratis Versand für die 1. Box

Zum Gutschein

bis 31.08.2024+ bis zu 4,00€ Cashback -

HolidayCheck

HolidayCheck Premium: bis zu 250 € Reiseguthaben + 50% Rabatt im 1. Jahr

Zum Gutschein

bis 25.04.2037+ bis zu 25,00€ Cashback

HolidayCheck Premium: bis zu 250 € Reiseguthaben + 50% Rabatt im 1. Jahr

Zum Gutschein

bis 25.04.2037+ bis zu 25,00€ Cashback -

Ecco Verde

Ecco Verde Angebot: Spare 7% in der Gesichtspflege-Kategorie!

Zum Gutschein

bis 05.05.2024+ bis zu 5,0% Cashback(statt

Ecco Verde Angebot: Spare 7% in der Gesichtspflege-Kategorie!

Zum Gutschein

bis 05.05.2024+ bis zu 5,0% Cashback(statt25,0€) -

Lieferando

Sichere Dir 3€ Rabatt bei Lieferando

Zum Gutschein

bis 09.05.2024+ bis zu 1,5% Cashback

Sichere Dir 3€ Rabatt bei Lieferando

Zum Gutschein

bis 09.05.2024+ bis zu 1,5% Cashback -

SKL Glöckle Lotterie

Glöckle Angebot: EURO-JOKER einen Monat kostenlos testen!

Zum Gutschein

bis 30.09.2024

Glöckle Angebot: EURO-JOKER einen Monat kostenlos testen!

Zum Gutschein

bis 30.09.2024 -

FARFETCH

15% FARFETCH Promo Code auf gebrauchte Artikel

Zum Gutschein

bis 22.04.2024+ bis zu 1,5% Cashback

15% FARFETCH Promo Code auf gebrauchte Artikel

Zum Gutschein

bis 22.04.2024+ bis zu 1,5% Cashback