Privathandy beruflich nutzen

10 Tipps zu BYOD

BYOD ist längst Realität: Immer mehr Anwender benutzen ihre privat angeschafften Geräte auch für berufliche Zwecke. Warum auch nicht? Dank immer komfortabler werdender Programme gelingt die Verknüpfung beispielsweise von iPad und Exchange-Server oder dem Unternehmensnetzwerk immer leichter.

Mehr zu Apple

Unter dem Akronym BYOD (Bring Your Own Device) geistert seit einigen Jahren ein Trend durch die IT, der die erhöhte Motivation von Mitarbeitern beschreibt, ihre eigenen, privaten IT-Systeme für berufliche Zwecke zu nutzen und diese mit Unternehmensdaten auszustatten. In erster Linie sind in diesem Zusammenhang mobile Geräte gemeint, also Laptops, Tablet-PCs und Smartphones. Ohne eine spezielle MDM (Mobile Device Management) Lösung sind die Anforderungen des BYOD für gewöhnlich nicht zu erfüllen.

1. Regeln Sie die Nutzung

Grundsätzlich muss in einem Unternehmen die Verwendung von Geräten definiert sein. Laut einer aktuellen Studie des IT-Branchenverbands BITKOM haben in Deutschland fast zwei Drittel der Unternehmen entsprechende Regelwerke aufgestellt. Wurde in einer Vereinbarung festgelegt, dass Privatgeräte nicht genutzt werden dürfen, so ist selbst die Verknüpfung eines iPhones mit dem Exchange-Server nicht mehr zulässig.

Laut der Studie lehnen 53 Prozent der Unternehmen private Endgeräte am Arbeitsplatz ab. Zu den häufigsten Gründen gehört der erhöhte Wartungs- und Sicherheitsaufwand. Zudem erwarten die Firmen Sicherheitsprobleme, wenn Anwender auf den verschiedenen Geräten unterschiedliche Software einsetzen.

2. Wer kümmert sich um diese Geräte?

Da die Disziplin des Mobile Device Managements noch recht jung ist, ist es vielfach auch nicht klar, im welchen Bereich der IT-Administration diese Aufgabe aufgehängt sein sollte. Aktuell gibt es ganz unterschiedliche Ansätze: Firmen, bei denen sich die ganz klassischen IT-Administratoren, die auch im Client-Bereich tätig sind, um diese Thematik kümmern.

Sehr häufig werden mobile Geräte durch Mitarbeiter betreut, deren eigentlicher Tätigkeitsschwerpunkt im Bereich Security zu finden ist, oder das Telecom-Expense-Management. Optimal wäre die Einführung einer Enduser-Computing-Gruppe. Es versteht sich von selbst, dass die Mitglieder dieser neuen Gruppe sich intensiv mit den verschiedenen Plattformen auseinandersetzen müssen.

Sofern nur die Unternehmensführung mit iOS-Geräten arbeitet, kann sie kaum verlangen, dass ihre auf Android trainierte IT aktuelle Sicherheitsthemen für Apple adäquat bearbeiten kann.

3. Risiko zulasten des Anwenders

Unternehmen sollten sich vertraglich von jedem BYOD-Benutzer bestätigen lassen, dass bei Verlust eines beruflich genutzten Privatgeräts sämtliche Daten auf dem System gelöscht werden dürfen, auch die privaten Daten. Dank der schnellen Synchronisation von Bildern und Dokumenten in Cloud-Services dürfte der Schaden für die Privatperson eher gering ausfallen.

4. Verpflichtende Zugangskontrolle

Die Umsetzung der technischen Anforderung aus der Anlage zu § 9 Satz 1 BDSG erfordert verpflichtend eine Zugangskontrolle. Dritten darf der Zugriff auf Daten unter keinen Umständen gelingen - beispielsweise den Kindern oder Lebenspartnern. Bei Weitergabe des Geräts im Bekanntenkreis oder im Falle einer Reparatur muss diese Zugangskontrolle ebenfalls gewährleistet sein. Professionelle MDMLösungen schützen die geschäftlichen Inhalte und beruflichen Apps durch eine zusätzliche PIN.

5. Keine Betriebssystem-Modifikationen

Jede Betriebssystem-Modifikation, beispielsweise Rooting oder Jailbreak, könnte die typischen Sicherheitsmerkmale eines Geräts stören. Eine MDMSoftware muss die Möglichkeit bieten, diese Veränderungen am System zu erkennen. Ob daraufhin automatisch das ganze Gerät gelöscht wird, oder nur die Verbindung mit dem Firmennetzwerk sofort unterbrochen wird, liegt im Ermessungsspielraum der IT-Entscheider. Hierbei kommt es sicherlich auf die Sensibilität der Daten an.

6. Typische Sicherheitseinstellungen

MDM-Programme bieten viele Einstellungen, um die Sicherheit zu erhöhen. Nach der Definition der gewünschten Sicherheitseinstellungen gilt es für die zuständige IT diese als Compliance-Regelwerke umzusetzen. Aufgrund der unterschiedlichen Fähigkeiten der verschiedenen Plattformen (Windows, iOS, Android) müssen Administratoren mehrere Regelwerke definieren und prüfen. Eine verpflichtend installierte Antivirenlösung unter Android, Einschränkungen des Zugriffs auf Daten durch definierte Applikationen, Unterbindung der Screenshot-Funktion für Geschäftsanwendung oder die Unterdrückung von Cloud-basierten Sprachassistenten, beispielsweise Siri, für Geschäfts-Applikationen sind typische Sicherheitseinstellungen.

7. Lizenzrecht beachten

Bei der Verwendung von Software für andere als die vertraglich vereinbarten Zwecke, zum Beispiel ausschließlich gewerbliche oder ausschließlich private Nutzung, kann es zu Lizenzrechtsverletzungen kommen. Das könnten etwa urheberrechtliche Unterlassungsansprüche sein oder unter Umständen auch Schadensersatzansprüche auslösen. Die zuständige IT-Abteilung muss über die Inventarisierung der Apps eine stets aktuelle Übersicht haben und sich mit den Lizenzregelwerken der einzelnen Programme vertraut machen. Mitarbeiter, die BYODs nutzen, sind darauf hinzuweisen, dass eigene Software grundsätzlich nicht zu Betriebszwecken verwendet werden soll.

8. Mitarbeitervertretung einbinden

Die Einführung technischer Einrichtungen, die sich dafür eignen, das Verhalten oder die Leistung der Arbeitnehmer zu überwachen, löst in Deutschland ein Mitbestimmungsrecht der Belegschaftsvertretung aus. Die Verknüpfung des privaten Endgeräts des Arbeitnehmers mit dem IT-System des Arbeitgebers eignet sich zur Überwachung und verpflichtet den Arbeitgeber, sich mit dem Betriebs- oder Personalrat über die Ausgestaltung der Überwachungsmaßnahmen im Rahmen einer Betriebsvereinbarung zu verständigen.

9. Datenverluste verhindern

IT-Administratoren müssen sicherstellen, dass mobile Endgeräte nicht zu unterwünschten Datenströmen führen. Der in Deutschland ansässige MDM-Anbieter Amagu (www.amagu.de) hat die beiden Bedeutungen der Abkürzung DLP treffend in seinem MDM-Lexikon beschrieben. Data Loss Prevention ist der Schutz gegen den unerwünschten Abfluss von Daten, der Schaden verursacht und auch bemerkt wird. Data Leakage Prevention steht für den Schutz gegen ein vermutetes, aber nicht messbares und manchmal auch im Einzelfall gar nicht feststellbares Weitergeben von Informationen an unerwünschte Empfänger.

10. Onboarding prüfen

Sofern die Auswahl einer MDM-Lösung noch ansteht, sollten IT-Verantwortliche den Prozess für das erstmalige Einbinden eines neuen Geräts in das Unternehmensnetzwerk (Onboarding) genau prüfen. Dies muss, insbesondere für weniger IT-affine Menschen, leicht verständlich und praktikabel sein.

Mehr zu Apple

Nächste passende Artikel

Weiter zur StartseiteGutscheine

-

HelloFresh

Bis zu 120€ HelloFresh Rabattcode + GRATIS Lieferung* & Dessert

Zum Gutschein

bis 12.05.2024+ bis zu 4,00€ Cashback

Bis zu 120€ HelloFresh Rabattcode + GRATIS Lieferung* & Dessert

Zum Gutschein

bis 12.05.2024+ bis zu 4,00€ Cashback -

SKL Glöckle Lotterie

Glöckle Angebot: EURO-JOKER einen Monat kostenlos testen!

Zum Gutschein

bis 30.09.2024

Glöckle Angebot: EURO-JOKER einen Monat kostenlos testen!

Zum Gutschein

bis 30.09.2024 -

Berliner Kaffeerösterei

Sichere dir jetzt 12% unseren exklusiven Rabattcode

Zum Gutschein

bis 19.05.2024+ bis zu 6,0% Cashback(statt

Sichere dir jetzt 12% unseren exklusiven Rabattcode

Zum Gutschein

bis 19.05.2024+ bis zu 6,0% Cashback(statt25,0€) -

tink

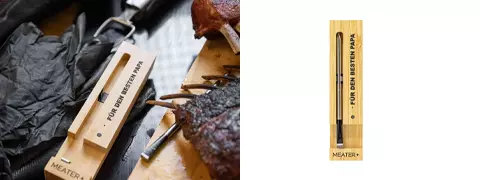

Vatertag Geschenkedition Papa: Sichere dir 44% Rabatt auf Meater Plus

Zum Gutschein

bis 12.05.2024+ bis zu 2,0% Cashback

Vatertag Geschenkedition Papa: Sichere dir 44% Rabatt auf Meater Plus

Zum Gutschein

bis 12.05.2024+ bis zu 2,0% Cashback -

Cyberport

220€ Ersparnis bei Cyberport auf Arlo Ultra 2 XL Sicherheitskamera

Zum Gutschein

bis 12.05.2024+ bis zu 0,5% Cashback

220€ Ersparnis bei Cyberport auf Arlo Ultra 2 XL Sicherheitskamera

Zum Gutschein

bis 12.05.2024+ bis zu 0,5% Cashback -

Hoover

Bis zu 50% auf Staubsauger für Hundehalter während der Fellnasen-Woche

Zum Gutschein

bis 12.05.2024+ bis zu 4,0% Cashback(statt

Bis zu 50% auf Staubsauger für Hundehalter während der Fellnasen-Woche

Zum Gutschein

bis 12.05.2024+ bis zu 4,0% Cashback(statt25,0€)