Unternehmenssicherheit

Industriespionage abwehren

Die Zuspitzung internationaler Industriespionage ist eine ernstzunehmende Gefahr für die deutsche Wirtschaft und auf dem Radar deutscher Großkonzerne. Alle Geschäftsgeheimnisse sind heute digital gespeichert. Auch beim deutschen Mittelstand ist daher höchste Wachsamkeit angesagt.

Ein Angriff auf die IT-Infrastruktur des Rüstungs-, Luftfahrt- und Raumfahrtkonzerns EADS stellte sich als so schwerwiegend heraus, dass das Unternehmen die Bundesregierung informierte. Der Bundesverband der Deutschen Industrie (BDI) hält Deutschland für eine der weltweit attraktivsten Wirtschaftszonen für Industriespionage im Cyberspace.

Laut Bernhard Wöbker, Geschäftsführer der Münchener Brainloop AG, einem Anbieter von Lösungen für Cybersecurity, hat bereits jedes fünfte deutsche Unternehmen Angriffe auf seine Daten registriert. Die Dunkelziffer dürfte allerdings erheblich höher liegen. Der entstandene Verlust läßt sich daher nur schwer beziffern.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) schätzt, dass sich die Schäden auf 20 bis 50 Milliarden Euro pro Jahr belaufen. In einer globalen Ökonomie, der es an guten Ideen mangelte, sei es nicht verwunderlich, dass die Deutschland AG ein interessantes Ziel für Industriespionage abgebe, argumentiert Markus Kerber, BDI-Hauptgeschäftsführer. Die Bundesrepublik müsse sich in dem globalen Spionagekrieg daher aktiv verteidigen.

Verheerende Folgekosten

Die Schäden durch Industriespionage im Cyberspace entstehen den Betroffenen auf vielen Ebenen. Sollten unehrliche Wettbewerber an Geschäftsgeheimnisse wie Details der Produktionsabläufe, geheime Designpläne, Kundenlisten, Lieferantenpreise, Margen und dergleichen mehr gelangen und diese Informationen auswerten, entsteht dem betroffenen Unternehmen nicht bloß ein beschränkter einmaliger, sondern vielmehr ein fortwährender wirtschaftlicher Schaden.

Für Mittelständler, deren Alleinstellungsmerkmal ausspioniert oder Produktionsvorgänge kopiert werden, durchaus "lebensbedrohend", so Bernhard Wöbker. Ein Leck bei Kundendaten kann besonders verheerende Folgen nach sich ziehen: Sollten die Kunden ihr Vertrauen an den betroffenen Anbieter verlieren und sich bei ihm nicht mehr gut aufgehoben fühlen, droht ihm die ultimative Katastrophe. Denn wo es keine Kunden gibt, kommt kein Geschäft zu Stande.

Seit mehreren Monaten spitzen sich Cyberattacken auf die IT-Infrastruktur von Unternehmen in hochentwickelten Ländern wie Deutschland zu. Viele der Opfer erkennen die Vorfälle zu spät oder überhaupt nicht und wiegen sich dann fälschlicherweise in Sicherheit.

Cyberspionage ist allerdings nicht zwangsweise das Resultat von Ignoranz seitens der Betroffenen, sondern vielmehr ein Nebeneffekt des sich weltweit zuspitzenden Wettbewerbsdrucks. Die Täter haben praktisch nichts zu verlieren; durch Datendiebstahl können sie ja nur einen Gewinn einheimsen. Wo ein Wille ist, ist auch ein Weg, und so setzen die Täter zum Teil recht ausgefeilte Angriffstaktiken ein.

Für finanzstarke Großkonzerne wie die Deutsche Bank oder die Siemens AG stellt die Verteidigung ihrer Infrastruktur vor Eindringlingen und die Abwehr von Industriespionage kein unüberwindbares Problem dar. Dem Mittelstand und kleinen Unternehmen geht dagegen schon mal die finanzielle Puste aus.

In einer globalen Ökonomie, der es an guten Ideen mangelt, ist es nicht verwunderlich, dass der Weltmarktführer in Sachen Innnovation und Erfindungsreichtum - die Deutschland AG - ein interessantes Ziel für Industriespionage abgibt.

Markus Kerber, BDI-Hauptgeschäftsführer

Die zahlreichen Sicherheitslücken und Hintertüren in Software, Hardware (darunter Router, Switches und Eindringlingserkennungssysteme), die längst dokumentierten Unzulänglichkeiten von Internetprotokollen und andere Schwächen der Dateninfrastruktur öffnen den Hackern Tür und Tor. Ein prominentes Beispiel ist BREACH, die kürzlich vorgestellte Methode, SSL-verschlüsselte Verbindungen abzulauschen.

BREACH: SSL-Hack erster Güte

Seit etwa drei Jahren mehren sich SSL/ TSL-zentrierte Exploits: Von der BEASTAttacke gegen SSL/TSL im Jahr 2011, gefolgt von der CRIME-Attacke auf HTTPS 2012 bis hin zum SSL-Hack BREACH der Black-Hat-Konferenz 2013 lassen Sicherheitsexperten wie auch Hacker am Vertrauen der IT-Administratoren in SSL kaum etwas übrig.

Auf der Black-Hat- Konferenz 2013 in Las Vegas Ende Juli sorgten Yoel Gluck, Neal Harris und Angelo Prado mit ihrer ersten öffentlichen Demonstration von BREACH, dem neuesten Hack gegen SSL, für großes Aufsehen.

Während der öffentlichen Vorführung gelang es den Sicherheitsexperten, die SSL/TLS-Verschlüsselung in weniger als 30 Sekunden aufzuheben. BREACH steht für "Browser Reconnaissance and Exfiltration via Adaptive Compression of Hypertext"; das Akronym selbst bedeutet auf Englisch "Verstoß".

Bei BREACH handelt es sich um eine Erweiterung des CRIME-Hacks aus dem Jahre 2012. Mit CRIME konnte ein Angreifer den Header einer verschlüsselten HTTP-Anfrage entziffern; mit BREACH gelingt es ihm, einen Teil der Datenübertragung wie etwa ein verschlüsseltes Authentifizierungscookie, eine E-Mail- Adresse, ein Sicherheitstoken oder ein Passwort nahezu in Echtzeit zu entschlüsseln, um die Benutzersitzung zu "entführen" und sich gegenüber dem Server als der legitime Benutzer zu authentifizieren.

Mit diesem Ziel im Auge muss der Täter den Benutzer erst einmal dazu bringen, einen gefälschten Link anzuklicken - zum Beispiel indem er eine gefälschte Verknüpfung mit einem iFrame-Tag in eine ansonsten vertrauenswürdige Website einbettet.

Der Angreifer verfolgt dann den Kommunikationsaustausch des betroffenen Benutzers mit dem Zielserver mit, um verschlüsselte Authentifizierungscookies aus dem Header einer HTTP-Anfrage auszulesen. Dadurch kann der Angreifer eine authentifizierte Benutzersitzung entführen.

Die Attacke funktioniert mit jeder Version von SSL/TSL und zwar unabhängig von dem verwendeten Verschlüsselungsalgorithmus. HTTP-Antworten sind typischerweise mittels gzip, deflate oder Googles SDCH (Shared Dictionary Compression Over HTTP) verschlüsselt.

Für Unternehmen, die SSL-verschlüsselte Datenübertragung zum Beispiel im E-Commerce oder zur Übertragung sicherheitskritischer Daten zwischen der IT-Infrastruktur im Hause und der Wolke benutzen, wurde es mit BREACH ganz eindeutig ernst.

Die BREACHAttacke funktioniert allerdings nur dann, wenn die Webanwendung die Daten auf HTTPEbene komprimiert, die Benutzereingabe in den HTTP-Antworten spiegelt, also wiederholt, und in der Antwort selbst CSRF-Token offenlegt. Bereits durch das Abschalten der HTTPKompression lässt sich eine BREACH-Attacke verhindern; dies legt dem Webserver jedoch eine Menge zusätzliche Last auf.

Spektakulärer Banküberfall mit Malware von der Stange

Das Ausloten der Schwächen von SSL/ TLS ist derzeit noch eine Rarität. Es ist für Angreifer deutlich einfacher, sich den Zugang zum Unternehmensnetzwerk durch ungesicherte Desktop-PCs mit Hilfe einer Malware von der Stange zu verschaffen.

Genau diese Lektion mussten die kalifornische Bank of the West und einige mittelständische Unternehmen bei einem spektakulären Banküberfall auf die harte Tour erlernen. Die Täter konnten in nur wenigen Stunden eine Dreiviertelmillion Euro erbeuten. Der Auslöser des Vorfalls war eine bekannte Desktop-Malware auf dem Computer eines Buchhalters bei Ascent Builders, einer Baufirma aus dem kalifornischen Sacramento.

Die Malware gewährte den Tätern Zugang zum Bankkonto von Ascent Builders und ermöglichte es ihnen, beliebige Überweisungen auszuführen. Damit die Angreifer das Geld unbemerkt aus dem Land schmuggeln konnten, wurde ein Netzwerk argloser Kleinbetriebe als vermeintliche Lieferanten einbezogen.

Am Heiligabend ging das Online-System der Bank of the West unter DDoSBeschuss offline. Diese Attacke diente lediglich als Ablenkungsmanöver, war also ein Deckmantel für den spektakulären Banküberfall hinter den Kulissen.

Während die IT-Abteilung der Bank mit der DDoS-Verteidigung alle Hände voll zu tun hatte, plünderten die Angreifer das Bankkonto von Ascent Builders aus: Die Räuber konnten dabei etwa 750.000 Euro entwenden, ohne jeglichen Verdacht zu erregen.

Da sich während der DDoS-Attacke bei dem betroffenen Bauunternehmen niemand ins Online- System der Bank einloggen konnte, gingen die Überweisungen erst einmal unbemerkt heraus.

Das Geld wurde an Bankkonten verschiedener Kleinunternehmen überwiesen, die es prompt ins Ausland beförderten. Die beteiligten Kleinbetriebe waren sich ihrer Beteiligung an dem Banküberfall allerdings nicht bewusst - sie führten Überweisungen nach Russland in der Überzeugung aus, Ascent Builders habe sie mit dem Kauf spezialisierter Ausrüstung beauftragt.

Der vermeintliche Auftrag war jedoch ein Betrug. Die DDoS-Attacke gegen die Website der betroffenen Bank hat den Tätern die nötige Zeit verschafft. Als das US-amerikanische Bankensystem den elektronischen Banküberfall auf die Bank of the West zum Teil rückgängig machte, indem es einen Teil der Überweisungen stornierte und das Geld an Ascent Builders zurückgab, waren die Überweisungen nach Russland bereits abgebucht.

Einige der beteiligten und völlig arglosen Dienstleister sahen dem finanziellen Ruin förmlich ins Auge. Der Vorfall mit Ascent Builders zeigt, dass die Verwundbarkeit eines gewöhnlichen Büro-PCs für ein Unternehmen verheerende Folgen haben kann.

Eine zuverlässige Sicherheitssoftware kostet pro Lizenz weniger als 50 Euro - 50 Euro, und das ganze Drama um 750.000 Euro hätte es nicht gegeben. Auch seitens der kalifornischen Bank gibt es klaren Verbesserungsbedarf im Hinblick auf die Sicherheit von Online-Transaktionen.

Es ist schlicht leichtsinnig, Überweisungen in Millionenhöhe ohne Zwei-Faktor-Authentifizierung auszuführen. Ein Hardwaregestütztes Sicherheitszertifikat mit einer PIN-Nummer hätte den Betrug verhindern können.

Das neue Gesicht von DDoS: massiv, abwechslungsreich und persistent

Einigen Hackergruppen geht es darum, zweifelhafte Berühmtheit zu erlangen und sich illegal finanzielle Vorteile zu verschaffen. Eine Untermenge der Angreifer - wie im Falle der großen DDoSAttacke auf Spamhaus.org, die im März dieses Jahres große Teile des Internets lahmlegte - bedient sich des virtuellen IT-Vandalismus als einer Vergeltungsmaßnahme.

Doch eine nicht minder gefährliche Gruppe von Tätern inszeniert spektakuläre DDoS-Attacken, um in die betroffenen Systeme einzudringen und Industriespionage zu inszenieren oder zu vertuschen. DDoS-Attacken gegen Unternehmen in hochentwickelten Staaten wie Deutschland mehren sich schon seit Monaten.

Können die Angreifer durch eine Sicherheitslücke nicht unmittelbar durchdringen, greifen sie auf Maßnahmen wie DDoS zurück, um die IT-Verantwortlichen des betroffenen Unternehmens in Zugzwang zu bringen. Hektische Verteidigungsmaßnahmen können zeitweilig schon eine neue Schwachstelle eröffnen.

Eben darauf warten die Täter - und schlagen dann zu. Bei einer DDoS-Attacke feuern die Angreifer eine massive Anzahl von Anfragen aus vielen Quellen auf ein einzelnes Ziel, um die IT-Systeme des Opfers zu überfordern und Ausfallzeit zu verursachen.

Bei DDoS (Distributed Denial of Service) handelt es sich um eine verteilte Attacke, die mit Hilfe von Anfragen aus einer Vielzahl von Quellen die betroffenen Dienste lahmlegt. Volumetrische DDoS-Attacken generieren eine Datenflut, mit der sie die Bandbreite ausschöpfen und die Datenübertragung stilllegen.

TCP-State-Exhaustion-Attacken nehmen sich die Verbindungsstatustabellen von Firewalls vor, um diese Elemente der Infrastruktur außer Gefecht zu setzen und das nun nicht mehr geschützte Netzwerk zu unterwandern.

Angriffe auf Applikationsebene adressieren treffsicher handverlesene Schwächen der betroffenen Softwarearchitektur mit dem geringsten möglichen Datenaufkommen, das gerade einen Schaden verursacht. Eine typische DDoS-Attacke dauerte in der Vergangenheit üblicherweise höchstens ein paar Stunden, verlief vergleichsweise eintönig und ging auch meist von selbst zu Ende.

Die Administratoren konnten den Angriff in aller Ruhe beobachten, haben eventuell ein paar IP-Adressen gesperrt oder tatkräftige Unterstützung von ihrem Dienstleister angefordert, doch in der Regel brauchten sie in die Konfiguration ihrer Systeme nicht einzugreifen. Die Devise hieß bisher "Abwarten".

Das hat sich in den letzten Monaten endgültig geändert. Bei heutigen DDoS-Attacken stehen die betroffenen Systeme mehrere Wochen bis über einen Monat lang unter Dauerbeschuss. Die Angriffe sind abwechslungsreich und gewaltig.

Sie adressieren abwechselnd und systematisch verschiedene Schwächen der Infrastruktur des Opfers. Diese so genannten Multivektor-Angriffe terrorisieren den Geschädigten mit immer neuen, völlig unerwarteten Schikanen. Da das angegriffene Unternehmen so nie genau weiß was als Nächstes zu erwarten ist, fällt es auch entsprechend schwer, eine effiziente Verteidigung zusammenzustellen.

Die betroffenen Unternehmen können sich den Ausfall ihrer ITInfrastruktur, allen voran den Ausfall ihres Web-Shops, nicht leisten, und so müssen sie diese aktiv verteidigen. Im Eifer des Gefechts kann da leicht etwas schiefgehen. Beim Anpassen der Konfiguration fiel eventuell die Firewall temporär aus, etwa weil sie abstürzte oder weil sie neu gestartet werden musste. Das können die Täter ausnutzen, um in das Netzwerk hinter der Firewall einzudringen und an sensible Daten zu gelangen.

Dauernd wechselnde Angriffspunkte erlauben es den Hackern, sich schnell breit zu machen und letztlich unbemerkt eine Hintertür wie etwa ein Rootkit zu installieren. Die Folgen für das betroffene Unternehmen können katastrophal sein.

Nur die Paranoiden überleben

Verwundbarkeiten der eigenen IT-Systeme und Sicherheitslücken der Internetinfrastruktur bedrohen die Sicherheit von Geschäftsgeheimnissen. Viele Mittelständler und Kleinunternehmen haben jedoch inzwischen gelernt, dass die offensichtlichen Quellen von Datenlecks wie plauderfreudige Mitarbeiter, unsicherer Zugang für Mobilgeräte oder ungeschützte Hotspots nicht unterschätzt werden dürfen.

Im Informationszeitalter gilt die Devise "nur die Paranoiden überleben", wie es der ehemalige Intel- CEO Andy Grove seinerzeit so schön in Worte fasste. Sharif Thib und Katrin Büttner, die Geschäftsführer des Berliner Startups Poccy - Point of Contact UG (poccy.webcard.mobi), haben noch vor ein paar Monaten zum Zeitsparen schon einmal über einen öffentlichen Hotspot in einem gemütlichen Cafe geschäftliche EMails gelesen und beantwortet.

Im Büro, welches sie mit anderen Kleinunternehmen gemeinsam nutzten, blieben die Daten während der Pausen unverschlüsselt zugänglich. Nachdem dann einige der eigenen Ideen von einem Konkurrenten umgesetzt wurden, fand ein komplettes Umdenken statt. "Datensicherheit ist für uns ganz wichtig" sagt Sharif Thib. Heute sind die beiden Jungunternehmer extrem auf Datensicherheit fokussiert, denn der Vorfall hätte sie nahezu ihre betriebliche Existenz gekostet.

Wehret den Anfängen: ein Aus für Nortel Networks

Anonyme Hacker hatten über mindestens ein knappes Jahrzehnt ausgiebigen Zugang zur IT-Infrastruktur des kanadischen Telekom-Ausrüsters Nortel Networks. Sieben gestohlene Passwörter von Topmanagern gaben den Eindringlingen Zugang zu den wichtigsten Geschäftsgeheimnissen des Unternehmens.

Als die Spionage nach vier Jahren dann endlich auffiel, hat Nortel eine Änderung der Passwörter angeordnet, doch die Hacker hatten bereits mehrere Hintertüren offen und trieben ihre Spionageaktivität ungestört weiter. Über die Jahre seien Unmengen an technischen Dokumentationen, Entwicklungsberichten und Geschäftsplänen heruntergeladen worden.

Um von den Vorteilen der Cloud profitieren zu können, müssen die Anwender Vertrauen haben, dass ihre Daten in Cloud-Diensten sicher sind. Dieses Vertrauen kann jedoch nur entstehen, wenn es unabhängige, transparente und international anerkannte Standards gibt, auf deren Grundlage Plattformen für das Cloud Computing überprüft und zertifiziert werden können. Als Nationale IT- und Cybersicherheitsbehörde sieht das BSI hier dringenden Handlungsbedarf und arbeitet daher unter Einbeziehung der Wirtschaft an entsprechenden IT-Grundschutz-Bausteinen, die dies ermöglichen.

Michael Hange, BSI-Präsident

Im Jahre 2009 musste Nortel Networks schließlich den Konkurs anmelden. Das Unternehmen wurde zerschlagen und samt Patenten von Rivalen aufgekauft. "Wenn man diese verseuchten Dateien und dieses geistige Eigentum kauft, kauft man die darin versteckte Schnüffelsoftware gleich mit", warnte seinerzeit Sean McGurk, ehemaliger Leitender Direktor des Cybersecurity Intelligence and Communication Integration Center der US-Regierung.

Diese kostenlose Beigabe, falls sie noch funktionsfähig sein sollte, dürfte die Käufer - darunter Apple, Ericsson, Microsoft, und RIM - langfristig noch teuer zu stehen kommen.

Spionage made in China

Eine der größten Gefahren im Bereich der Cyberspionage stellen derzeit Schnüffel-aktionen chinesischen Ursprungs dar, darunter solche, die sich auf die Interessen der chinesischen Regierung zurückführen lassen.

Beweise für diese Aktivitäten sind reichlich vorhanden. Vor einigen Monaten haben chinesische Hacker digitale Konstruktionspläne für mehrere US-Waffensysteme, darunter Kampfjets, Black-Hawk-Helikopter und ein Vorzeige- Tarnkappenflugzeug gestohlen. "Es gilt (...) als sicher, dass China gezielt Spionage betreibt, um an sensible (...) Daten zu gelangen", schrieb dazu die Welt.

Zahlreiche Angriffe gegen deutsche Großkonzerne in den vergangenen Monaten ließen sich eindeutig in chinesische Forschungsinstitute oder Militärkomplexe zurückverfolgen.

Da Deutschland zu den weltweit führenden Industrienationen zählt und insbesondere in den Bereichen Maschinenbau, Elektrotechnik und Informationstechnologie führend ist, gibt es automatisch Neider, die sich den technologischen Fortschritt unrechtmäßig verschaffen wollen und dabei im Cyberspace zu unlauteren Mitteln greifen.

Chinesischer Computerwurm stiehlt AutoCAD-Zeichnungen

Der kaum bekannte slowakische Hersteller von Antivirensoftware ESET hat neulich einen chinesischen Computerwurm entdeckt, der es speziell auf den Diebstahl technischer Zeichnungen abgesehen hat.

Die Malware infiziert Desktop-Computer, durchforstet diese nach professionellen technischen Zeichnungen im AutoCAD-Format und verschickt sie dann automatisch an eine E-Mail-Adresse in China. Wer über eine AutoCAD-Zeichnung einer Industriemaschine verfügt, kann diese anhand einer AutoCAD-Datei vollständig nachbauen.

Dokumentierte Exploits in veralteten Betriebssystemen

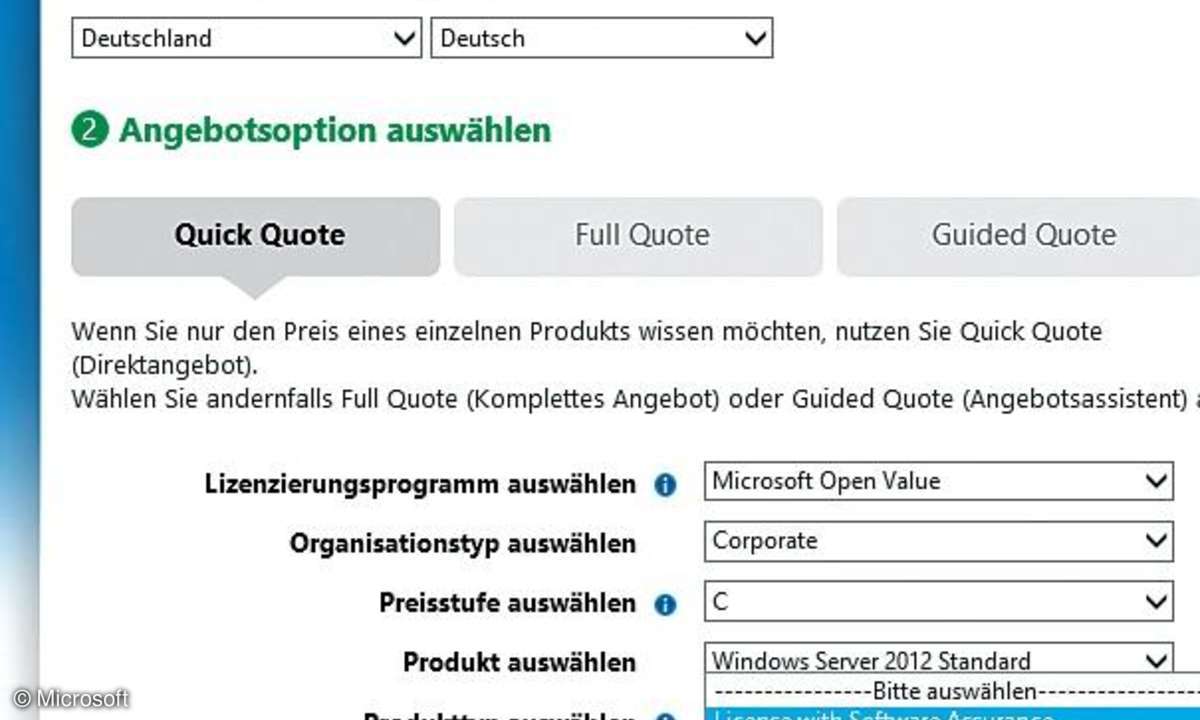

Nicht aktualisierte Systemsoftware stellt typischerweise eine leichte Beute dar. Systeme wie Windows Server 2008 (und älter) strotzen vor gut dokumentierten Sicherheitslücken. Aufgrund der hohen Lizenzkosten für Microsofts Unternehmenssoftware ist die Motivation, die ohnehin schon kostenpflichtig erworbene Software auch noch für teures Geld zu aktualisieren, verständlicherweise eher schwach ausgeprägt.

Theoretisch müsste sich das Update-Problem nicht stellen, denn Unternehmen können ihre Lizenzen jeweils mit der so genannten Software Assurance erwerben, um sich für kostenfreie Updates zu qualifizieren.

Windows-Administratoren nutzen nur selten die aktuellste Unternehmenssoftware, eben weil die Kosten so hoch sind. Da nur wenige Unternehmensanwender bei der Verfügbarkeit einer neuen Version auch tatsächlich in den Genuss derselben kommen, haben es die Hacker leider unnötig leicht.

Veraltete Linux-Kernel bei führenden Distributionen

Administratoren linuxbasierter Server haben es aber leider auch nicht unbedingt leichter, wie sich am Beispiel des Linux- Kernels belegen lässt.

Die populärsten Enterprise-Distributionen von Linux - darunter Red Hat, SuSE Enterprise, Oracle Linux und Cent- OS (letztere zwei auf Red Hat basierend) - nutzen derzeit denselben veralteten Linux-Kernel in der Version 2.6.x.

Der Fehler liegt hier primär bei den Anbietern der Enterprise-Linux-Distributionen: Meist sind sie unwillig, aktuellere Linux- Kernel aus dem Longterm-Zweig bereitzustellen, da sie den Weg des geringsten Widerstandes vorziehen und lieber Kosten minimieren.

Anstatt die zurzeit neuen Longterm-Kernel 3.2.x und 3.4.x zu verwenden, lassen die Distributoren auch bei den kostenpflichtigen Enterprise-Linux- Editionen, die zum Teil mit astronomischen Preisen zu Buche schlagen, leider nur antiquarische Kernel-Versionen (wie zurzeit eben 2.6.x) zum Einsatz kommen.

Dabei sollte es eigentlich im Eigeninteresse der Anbieter sein, jeweils die zwei neuesten und damit sichersten Versionen aus dem Longterm-Zweig einzubauen, da es hierzu viel weniger bis kaum ausnutzbare Exploits gibt.

Der Einsatz veralteter Softwareversionen kann für die Sicherheit und Integrität von Unternehmensdaten fatale Folgen haben. Sogar eine 24/7-Dienstleistung zur Schadensbegrenzung bei einer DDoS-Attacke ("DDoS mitigation") schlägt oft im Stundentakt mit über 1.000 Euro pro Stunde zu Buche. Die vermeintliche "Einsparung" durch den Verzicht auf ein Upgrade wird dann schnell bereut.

Prävention

Wenn man sein Haus verlässt, verschließt man üblicherweise alle Türen. Auch in der Informationstechnologie sind die Ports entweder - für offene Dienste - geöffnet oder geschlossen.

Ein Server, der seinen Dienst an einem bestimmten Port anbietet, hört auf Anfragen, die an diesem Port eingehen. Wer die betreffende Software ansprechen möchte, muss den richtigen Port adressieren.

Mit Hilfe eines Portscans lässt sich leicht ermitteln, welche Ports geöffnet und welche geschlossen sind - bei TCP anhand des so genannten Handschlags zwischen Client und Server, bei UDP anhand der Antwort des Servers auf die Anfrage.

Sobald die Hacker die offenen Ports herausgefunden haben, können sie die Schwächen der betreffenden Dienste ausloten. Mit Port Knocking lässt sich die erste Phase des Angriffs deutlich erschweren.

Um ein Haus oder eine Wohnung zu betreten, kündigt man die Absicht durch das Klingeln oder das Klopfen an der Türe an. Genau dasselbe Prinzip können Sie nutzen, um die Sicherheit Ihrer Server zu verbessern.

Port Knocking und Single- Packet-Authentifizierung

Beim Port Knocking kommen anstelle offener prinzipiell nur geschlossene Ports zum Einsatz, und zwar mit einer Software, welche eingehende Anfragen an diesen geschlossenen Ports auswertet, um sie bei Bedarf zu öffnen.

Ein legitimer Client authentifiziert sich durch eine geheime Klopfsequenz. Ein Angreifer, der diese Klopfsequenz nicht kennt, wird nur geschlossene Ports antreffen und gibt seinen Versuch auf.

Da das Abhören und Wiederholen einer statischen Klopfsequenz den betreffenden Port öffnen würde, sollte sie dynamisch sein - modifiziert durch einen vorab definierten Zufallsschlüssel.

Der Einsatz von Port Knocking erlaubt es, Ports zu schließen. Als eine durchdachte Ergänzung anderer Sicherheitsmaßnahmen mit Tools wie fwknop bietet Port Knocking eine zusätzliche Hürde für Möchtegern-Eindringlinge. Mit Single-Packet-Authentifizierung werden die Daten zur Authentifizierung des Nutzers niemals neu gesendet.

Ein einziges Paket genügt, um die Parameter der Verbindung abzustimmen; danach genügt eine Prüfsumme, die es einem Hacker unmöglich macht, die Benutzersitzung zu entführen.

Fazit

Industriespionage ist in der globalen Wirtschaft nicht mehr der Ausnahmefall, sondern harte Realität. Ein Allheilmittel dagegen gibt es leider nicht. Die Sicherheit der Unternehmens-IT ist immer nur so gut wie das jeweils schwächste Element der IT-Infrastruktur.

Die betroffenen Unternehmen sind zum Glück nicht auf ihre eigene Findigkeit gestellt, sondern können auf spezialisierte Dienstleister und Sicherheitslösungen zurückgreifen.

Nächste passende Artikel

Weiter zur StartseiteGutscheine

-

HelloFresh

Bis zu 120€ HelloFresh Gutschein + gratis Versand für die 1. Box

Zum Gutschein

bis 31.08.2024+ bis zu 4,00€ Cashback

Bis zu 120€ HelloFresh Gutschein + gratis Versand für die 1. Box

Zum Gutschein

bis 31.08.2024+ bis zu 4,00€ Cashback -

eufy

Spare jetzt 18% auf ALLES mit dem eufy Rabattcode

Zum Gutschein

bis 05.05.2024+ bis zu 6,0% Cashback(statt

Spare jetzt 18% auf ALLES mit dem eufy Rabattcode

Zum Gutschein

bis 05.05.2024+ bis zu 6,0% Cashback(statt40,0€) -

Ecco Verde

Ecco Verde Angebot: Spare 7% in der Gesichtspflege-Kategorie!

Zum Gutschein

bis 05.05.2024+ bis zu 5,0% Cashback(statt

Ecco Verde Angebot: Spare 7% in der Gesichtspflege-Kategorie!

Zum Gutschein

bis 05.05.2024+ bis zu 5,0% Cashback(statt25,0€) -

Lieferando

Sichere Dir 3€ Rabatt bei Lieferando

Zum Gutschein

bis 09.05.2024+ bis zu 1,5% Cashback

Sichere Dir 3€ Rabatt bei Lieferando

Zum Gutschein

bis 09.05.2024+ bis zu 1,5% Cashback -

SKL Glöckle Lotterie

Glöckle Angebot: EURO-JOKER einen Monat kostenlos testen!

Zum Gutschein

bis 30.09.2024

Glöckle Angebot: EURO-JOKER einen Monat kostenlos testen!

Zum Gutschein

bis 30.09.2024 -

LEGO

Kostenloser LEGO® Obstladen - Dein Geschenk im Wert von 19,99€

Zum Gutschein

bis 25.04.2024

Kostenloser LEGO® Obstladen - Dein Geschenk im Wert von 19,99€

Zum Gutschein

bis 25.04.2024