Sicherheit beim Online-Banking

So wird das mTAN-Verfahren ausgetrickst

Kunden sind beim Online-Banking nach wie vor stark gefährdet. Mittlerweile hebeln die Betrüger das weit verbreitete mTAN-Verfahren erfolgreich aus. Meist bekommt der Kunde den Verlust von der Bank jedoch erstattet.

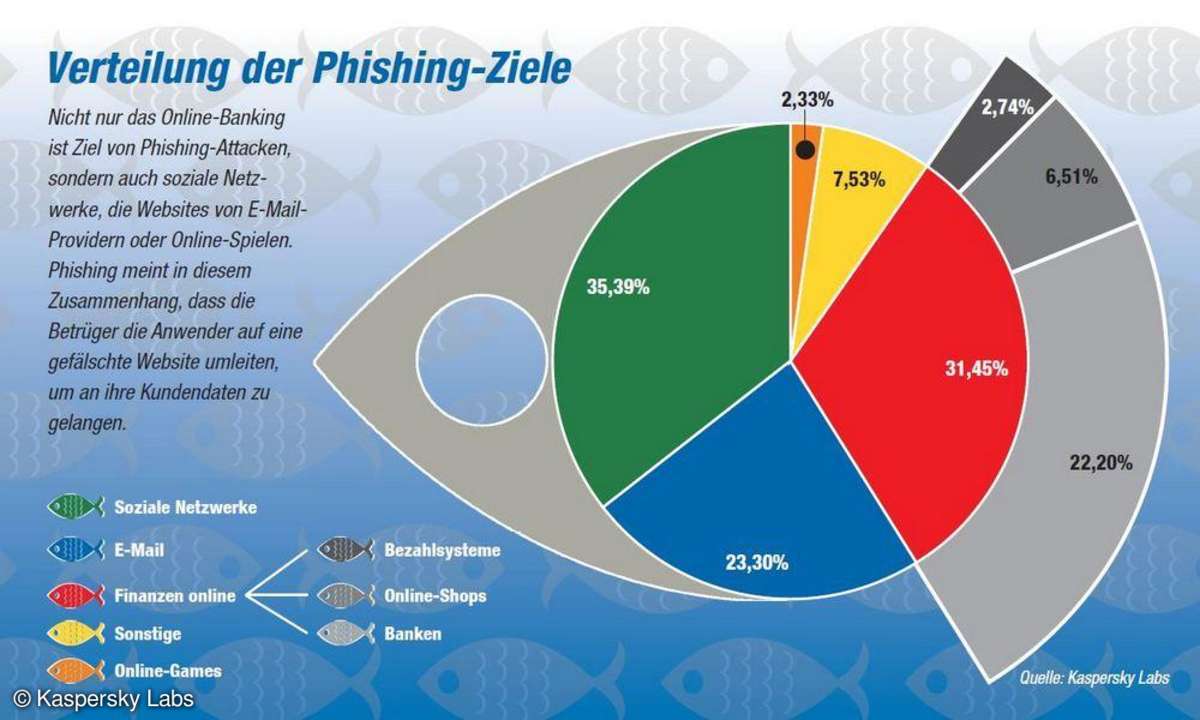

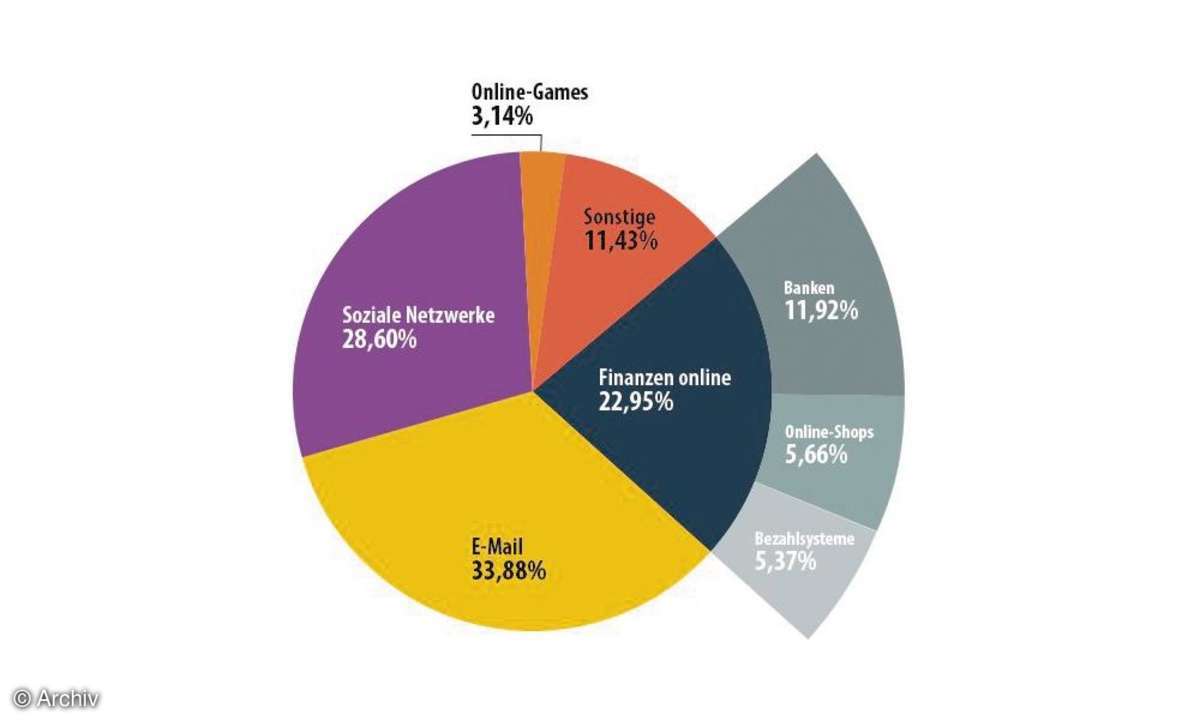

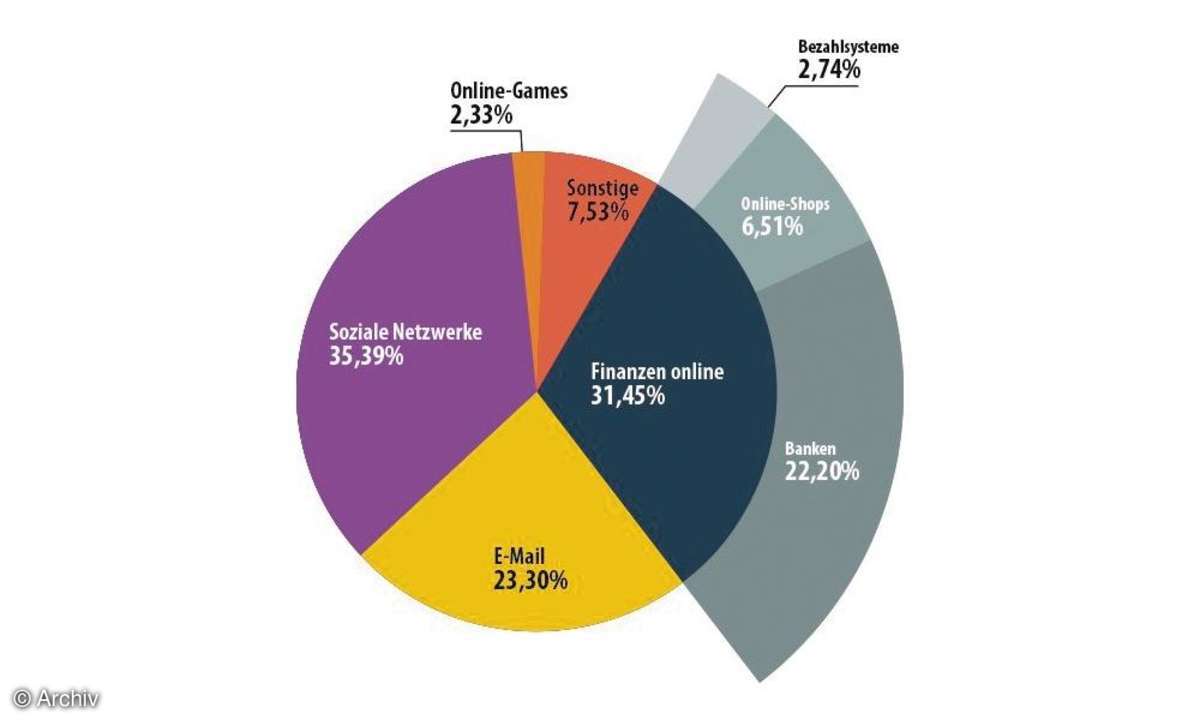

Zahlreiche deutsche und europäische Kunden wurden in den vergangenen Monaten Opfer neuer Wellen des Online-Betrugs. Im Januar 2014 registrierte der Antiviren-Hersteller Kaspersky Labs einen groß angelegten Angriff, bei dem vor allem Bankkunden in Italien und der Türkei geschädigt wurden. Innerhalb einer Woche erbeuteten die Betrüger mehr als eine halbe Million Euro, pro Konto buchten sie zwischen 1700 und 39000 Euro ab.

Auch das mTAN-Verfahren konnte die Kunden und die Bank nicht vor dem Verlust schützen. Bislang galt die Verwendung von mTAN als verhältnismäßig sicher, da die Dateneingabe am PC erfolgte, während die TAN per SMS aufs Handy oder Smartphone übermittelt wurde. Doch heute gibt es Methoden, auch diese Sicherungsmaßnahme auszuhebeln.

So funtioniert der Diebstahl der mTAN

So gingen die Diebe vor: Sie platzierten auf den Rechnern der Kunden den Trojaner- Virus Zeus P2P. Diese Malware ist bereits seit Längerem bekannt und wird über Spam-Mails oder Drive-by-Attacken auf die Rechner der Anwender übertragen. Zeus infizierte dort über bekannte Sicherheitslücken den Browser und wartete darauf, dass der Anwender eine Online-Banking-Sitzung öffnete.

Sobald die Verbindung zur Website der Bank stand, prüfte der Virus den Kontostand, erhöhte das Überweisungslimit und nahm dann im Hintergrund eine Überweisung vor, die der Kunde durch die Eingabe der per SMS übermittelten mTAN bestätigte. Ein solches Vorgehen funktioniert natürlich nur, wenn der Anwender die in der SMS genannten Überweisungsdaten überliest oder nicht weiter beachtet.

Auffällig war bei diesem Beutezug, dass die Täter bei den Empfängern der Zahlungen zwischen mehreren Gruppen unterschieden: Offenbar je nach Vertrauenswürdigkeit wickelten die Besitzer der extra eingerichteten Empfängerkonten unterschiedlich hohe Beträge ab. Eine erste Gruppe hob lediglich Zahlungen bis 2000 Euro ab, eine zweite bekam zwischen 15000 und 20000 Euro, und eine dritte Gruppe erhielt Beträge zwischen 40000 und 50000 Euro. Es wird vermutet, dass sich die Diebe damit gegen Betrüger in den eigenen Reihen absicherten. Sicher ist, dass lediglich professionelle Banden derart organisiert handeln.

Trojaner-Virus stiehlt Kundendaten

Am 31. Juli dieses Jahres berichtete die Süddeutsche Zeitung über eine neue Masche, mit der Kriminelle die Sicherheit des mTAN-Verfahrens aushebeln. Von August bis Oktober 2013 kam es zu einer auffälligen Häufung von Betrugsfällen beim Online- Banking. Mindestens 17 deutsche Kunden wurden dabei um fünf- bis sechsstellige Beträge geschädigt, insgesamt erbeuteten die Täter mehr als eine Million Euro.

Das Vorgehen war immer gleich: Auf dem Computer des Opfers wurde ein Trojaner-Virus platziert, der die Zugangsdaten zum Online- Banking abgriff und weitergab. Dann recherchierten die Betrüger die Handynummer des Kontoinhabers und beantragten bei seinem Provider eine zweite SIM-Karte. Dabei pro tierten sie davon, dass Telekom und E-Plus bis zu diesem Zeitpunkt keine wirksame Identitätsprüfung vornahmen, es genügte die Angabe von Name und Telefonnummer.

Mit den Daten für das Online- Banking loggten sie sich anschließend in das Konto ein, erhöhten die Überweisungslimits, füllten die Überweisungsformulare aus und ngen die mTANs mit der unrechtmäßig erworbenen SIM-Karte auf ihrem eigenen Handy ab. Sobald der Trick bekannt wurde, verschärften die Mobilfunkbetreiber die Sicherheitsvorkehrungen und verschickten die SIM-Karten nur noch nach einer Identitätsprüfung per Passwort. Außerdem sollten die Telefonshops die Karten nur noch nach Vorlage des Personalausweises ausgeben. Das zeigte Wirkung, die Betrugsserie hörte zunächst auf.

Nachlässigkeit im Handyshop bei der Ausgabe von SIM-Karten

Doch dann stellte ein Kunde der Postbank am 8. Juli dieses Jahres fest, dass am Vortag fünf Beträge zwischen 4500 und 9000 Euro abgebucht worden waren. Insgesamt fehlten auf seinem Konto 39732 Euro. Bei den Untersuchungen stellte sich heraus, dass die Täter nahezu genauso vorgegangen waren wie bei der Diebstahlserie im Herbst. Mithilfe einer Spähsoftware hatten sie die Zugangsdaten zum Online-Banking ausgekundschaftet und sich zudem seine Handynummer besorgt.

Die erforderliche zweite SIM-Karte von O2 bekamen sie in einem Telefonladen in Köln - der betroffene Kunde lebt in Herford. Offenbar hatte der Shopbetreiber keine Identitätsprüfung vorgenommen. Am 30. Juli folgte ein weiterer Fall, bei dem die Täter nach demselben Muster vorgingen. Wieder war die Postbank betroffen, wieder war O2 der Mobilfunkbetreiber und wieder wurde die SIM-Karte in einem Kölner Geschäft ausgehändigt.

Offensichtlich handelte es sich um die gleichen Täter, die dieses Mal mit zwei Überweisungen vom Konto des Kunden 19800 Euro erbeuteten. In allen Fällen leistete die Postbank Schadensersatz (siehe dazu auch unser Interview rechts), betonte jedoch, dass die Schwachstelle beim Mobilfunkbetreiber zu suchen sei, der die zweite SIM-Karte ausgegeben hatte. O2 wiederum führt nach eigenen Angaben inzwischen Kontrollen in den Geschäften durch, ob sie sich an die vorgeschriebene Identitätskontrolle mit dem Personalausweis halten.

Die Beantragung einer zweiten SIM-Karte ist eine einfache Masche, um an die mTANs eines Bankkunden zu gelangen. Bereits 2012 wurden jedoch Fälle bekannt, bei denen die Täter nicht nur den PC, sondern auch das Handy des Opfers mit einem Trojaner infizierten. Es begann wieder mit einem Banking-Trojaner, der sich als Man-in- the-Browser in die Online-Banking-Sitzung einklinkte.

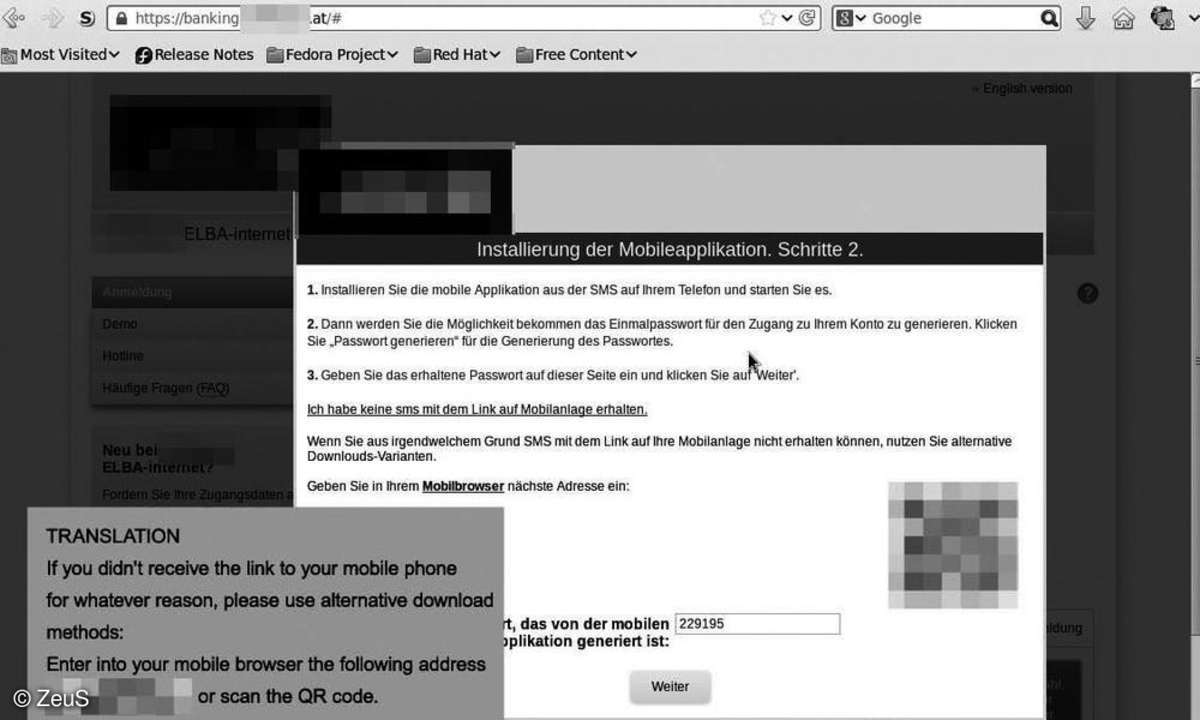

Während der Kunde seine Bankgeschäfte erledigte, bat ihn die Software, vermeintlich im Namen der Bank, um Nummer und Typ seines Mobiltelefons für die Installation eines wichtigen Sicherheits-Updates. Sobald der Kunde diese Daten eingegeben hatte, bekam er eine SMS mit einem Link, der jedoch nicht zu einem Update, sondern zum Handy-Trojaner Zeus in the Mobile führte.

Die Schadsoftware ist für Android und Blackberry verfügbar, eine Variante für Apples iOS existiert offenbar nicht. Der Trojaner leitete anschließend die eingehenden mTANs an die Betrüger weiter, die damit Überweisungen auf eigene Konten vornahmen.

Betrug über falsche DNS-Adresse

Es geht jedoch sogar noch raffinierter. Trend Micro, ein Hersteller von Antiviren-Software, veröffentlichte im Juli einen Bericht, der unter dem Titel Operation Emmental eine neue Angriffsform auf per mTAN geschützte Konten vorstellte. Die Opfer erhalten dabei zunächst eine E-Mail, die vermeintlich von einem bekannten Online- Versandhändler stammt.

Daran ist eine Datei mit der Endung CPL angehängt, die auf ein Element der Systemsteuerung hinweist. Beim Versuch, sie zu öffnen, erscheint in Windows ein Warnhinweis. Aber offenbar gab es Anwender, die die Warnung ignorierten und damit ein File mit dem Namen netupdater.exe herunterluden, ausführten und damit ihren PC infizierten.

Die Malware führte nun drei verschiedene Aktionen aus: • Sie änderte in den Netzwerk-Einstellungen die Adresse des DNS-Servers, den der Browser bei der Suche nach Webadressen verwendet. Auf diese Weise konnten die Angreifer auf gefälschte Websites etwa für das Online-Banking umleiten. Bei der Analyse des neu eingestellten DNS-Servers stellte sich heraus, dass die Betrüger die Websites von 16 Banken in Deutschland, Österreich, Japan und der Schweiz ins Visier genommen hatten

- Die Software installierte außerdem ein neues SSL-Zertifikat. Damit verhinderten die Betrüger, dass der Browser beim Besuch einer per SSL geschützten Phishing-Website Alarm auslöste.

- Nachdem die Konfigurations-Änderungen vorgenommen waren, löschte sich der Trojaner selbst.

Sobald ein Anwender nun eins der Kreditinstitute ansteuerte, um seine Bankgeschäfte zu erledigen, wurde er umgeleitet auf eine Phishing-Site. Dort wurde er aufgefordert, seine Zugangsdaten einzugeben. Auf die anschließende SMS mit der mTAN wartete er jedoch vergeblich. Eine Mitteilung der falschen Bank bat ihn daraufhin, auf seinem Smartphone eine spezielle Android-App zu installieren, über die er von der Bank die mTAN bekommen würde.

Diese App zeigte zwar tatsächlich mTAN-Codes an, die jedoch lediglich eine Meldung auslösten, dass die neuen Sicherheitsfunktionen erfolgreich installiert wurden. Tatsächlich leitete die Software die echten mTANs der Bank per SMS an die Angreifer weiter. Die hatten nun alles was sie brauchten, um das Konto des Anwenders leerzuräumen, nämlich den Benutzernamen, die PIN und Zugriff auf die von der echten Bank verschickten mTANs.

Fazit

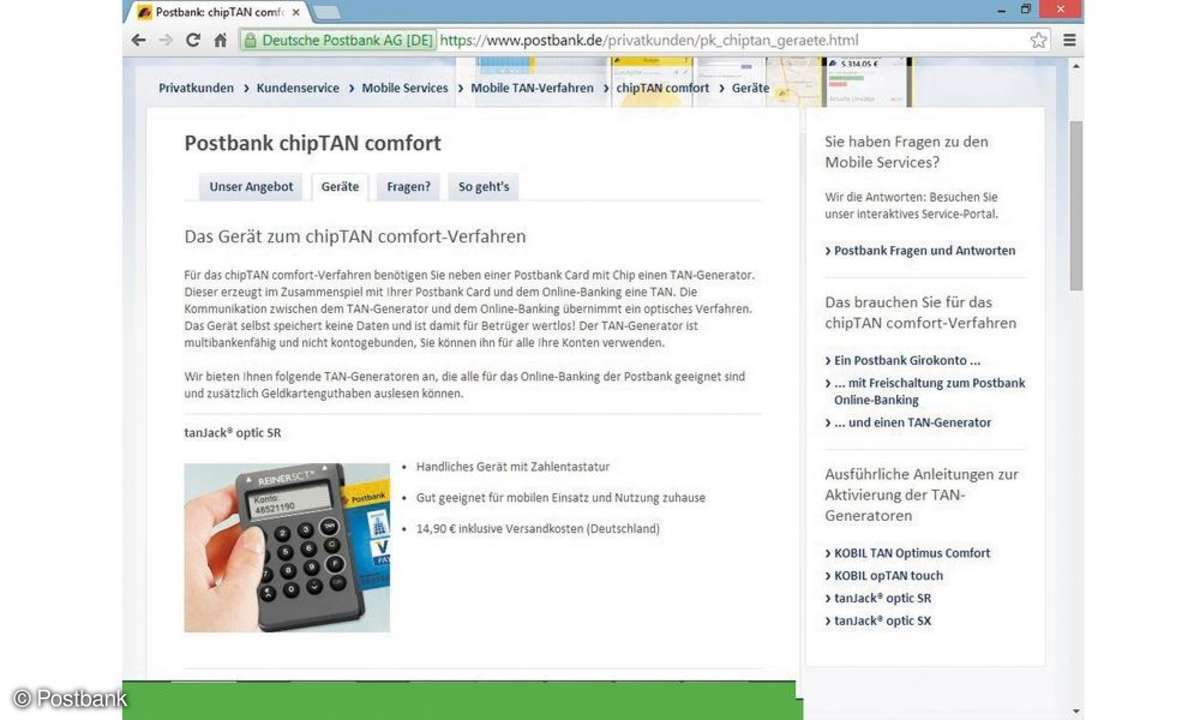

Das mTAN-Verfahren ist sicherer als TAN-Listen, dennoch kann es ausgetrickst werden. Notwendig ist dazu die Mithilfe entweder eines Mobilfunkbetreibers beziehungsweise Telefonladens oder eines unachtsamen Anwenders. Unbedingt erforderlich zur Abwehr solcher Angriffe ist ein PC mit allen installierten Sicherheits-Updates und einem Virenscanner. Ansonsten bieten die meisten Banken mittlerweile auch Alternativen zur mTAN an. Sicherheitsmechanismen wie HBCI, chipTAN oder Best Sign benötigen allerdings Hardware, die der Kunde bezahlen muss.

Nächste passende Artikel

Weiter zur StartseiteGutscheine

-

HelloFresh

Bis zu 120€ HelloFresh Gutschein + gratis Versand für die 1. Box

Zum Gutschein

bis 31.08.2024+ bis zu 4,00€ Cashback

Bis zu 120€ HelloFresh Gutschein + gratis Versand für die 1. Box

Zum Gutschein

bis 31.08.2024+ bis zu 4,00€ Cashback -

HolidayCheck

HolidayCheck Premium: bis zu 250 € Reiseguthaben + 50% Rabatt im 1. Jahr

Zum Gutschein

bis 25.04.2037+ bis zu 25,00€ Cashback

HolidayCheck Premium: bis zu 250 € Reiseguthaben + 50% Rabatt im 1. Jahr

Zum Gutschein

bis 25.04.2037+ bis zu 25,00€ Cashback -

Ecco Verde

Ecco Verde Angebot: Spare 7% in der Gesichtspflege-Kategorie!

Zum Gutschein

bis 05.05.2024+ bis zu 5,0% Cashback(statt

Ecco Verde Angebot: Spare 7% in der Gesichtspflege-Kategorie!

Zum Gutschein

bis 05.05.2024+ bis zu 5,0% Cashback(statt25,0€) -

Lieferando

Sichere Dir 3€ Rabatt bei Lieferando

Zum Gutschein

bis 09.05.2024+ bis zu 1,5% Cashback

Sichere Dir 3€ Rabatt bei Lieferando

Zum Gutschein

bis 09.05.2024+ bis zu 1,5% Cashback -

SKL Glöckle Lotterie

Glöckle Angebot: EURO-JOKER einen Monat kostenlos testen!

Zum Gutschein

bis 30.09.2024

Glöckle Angebot: EURO-JOKER einen Monat kostenlos testen!

Zum Gutschein

bis 30.09.2024 -

Uber Eats

Sichere dir deinen exklusiven 5 € Uber Eats Aktionscode

Zum Gutschein

bis 30.04.2024+ bis zu 2,50€ Cashback

Sichere dir deinen exklusiven 5 € Uber Eats Aktionscode

Zum Gutschein

bis 30.04.2024+ bis zu 2,50€ Cashback