Ratgeber

Effektives Zusammenspiel von Risikomanagement und IT-Security

Das Risikomanagement muss nach der herrschenden Lehrmeinung das Fundament der operativen IT-Sicherheit bilden. Unser Ratgeber erklärt ein effektives Zusammenspiel.

Woran liegt es, dass Cyberkriminelle und sogenannte Hacktivisten schneller oder klu?ger sind als Unternehmen und Verwaltungen? Clevere Hacker gibt es schon lange, doch seit einiger Zeit werden Cyber-Angriffe immer häufiger arbeitsteilig durchgefu?hrt.

Arbeitsteilige Betrugsorganisation

Eine "zunehmende Professionalisierung bzw. Industrialisierung der Angriffe" konstatiert beispielsweise die Studie "Die IT-Sicherheitsbranche in Deutschland", erstellt von Booz & Co. im Auftrag des Bundesministeriums fu?r Wirtschaft und Technologie. Sprich: Die einen handeln mit E-Mail-Adressen fu?r Spam und Phishing, andere hacken - oft in wochen- und monatelanger Kleinarbeit - das System, und wieder andere, oft organisierte Betru?gerbanden, kassieren umso schneller ab.

Damit entsteht eine dem Crowd-Sourcing vergleichbare "Weisheit der Masse", die die Verteidigungsfähigkeit einzelner Organisationen u?bersteigt. Die Attacken sind schwer zu erkennen und werden oft auch gar nicht erkannt.

Hinzu kommt die zunehmende Vernetzung, Mobilisierung und "Webifizierung" der Unternehmens-IT. Diese gleicht heute weniger einer Festung als einem Marktplatz. Immer mehr Anwendungen werden im Web - außerhalb der Firewall - bereitgestellt, um fu?r Kunden, Partner und mobile Mitarbeiter erreichbar zu sein. Diese Anwendungen sind zunehmend enger miteinander verflochten und erlauben damit direkt oder indirekt den Durchgriff auf die Back- End-Systeme. Der klassische Perimeter- Schutz, also die Absicherung der Außengrenzen der Unternehmens-IT, kann dagegen kaum etwas ausrichten.

Schließlich spielt wie u?berall auch bei der Informationssicherheit der Faktor Mensch eine Rolle. Systeme werden von Menschen genutzt - und das heißt, die Vertraulichkeit, Integrität und Verfu?gbarkeit der Daten ist stets durch simple Fehler, Nachlässigkeit, Faulheit oder eben auch durch böse Absicht der eigenen Mitarbeiter bedroht.

"Bu?rokratischer Albtraum ohne technischen Tiefgang"?

Fragt man nach den Schlussfolgerungen, bekommt man unterschiedliche Antworten. Hersteller von Security-Produkten weisen auf die technischen Möglichkeiten ihrer jeweiligen Produktkategorie hin. Berater wiederum betonen die Bedeutung von organisatorischen Maßnahmen, Risikomanagement und internen Awareness-Kampagnen.

Das Bundesamt fu?r Sicherheit in der Informationstechnik (BSI) bezieht diesbezu?glich eine eindeutige Position: "Ein angemessenes Sicherheitsniveau ist in erster Linie abhängig vom systematischen Vorgehen und erst in zweiter Linie von einzelnen technischen Maßnahmen", heißt es kurz und bu?ndig in der Einleitung zum "BSI-Standard 100-1: Management-Systeme fu?r Informationssicherheit (ISMS)".

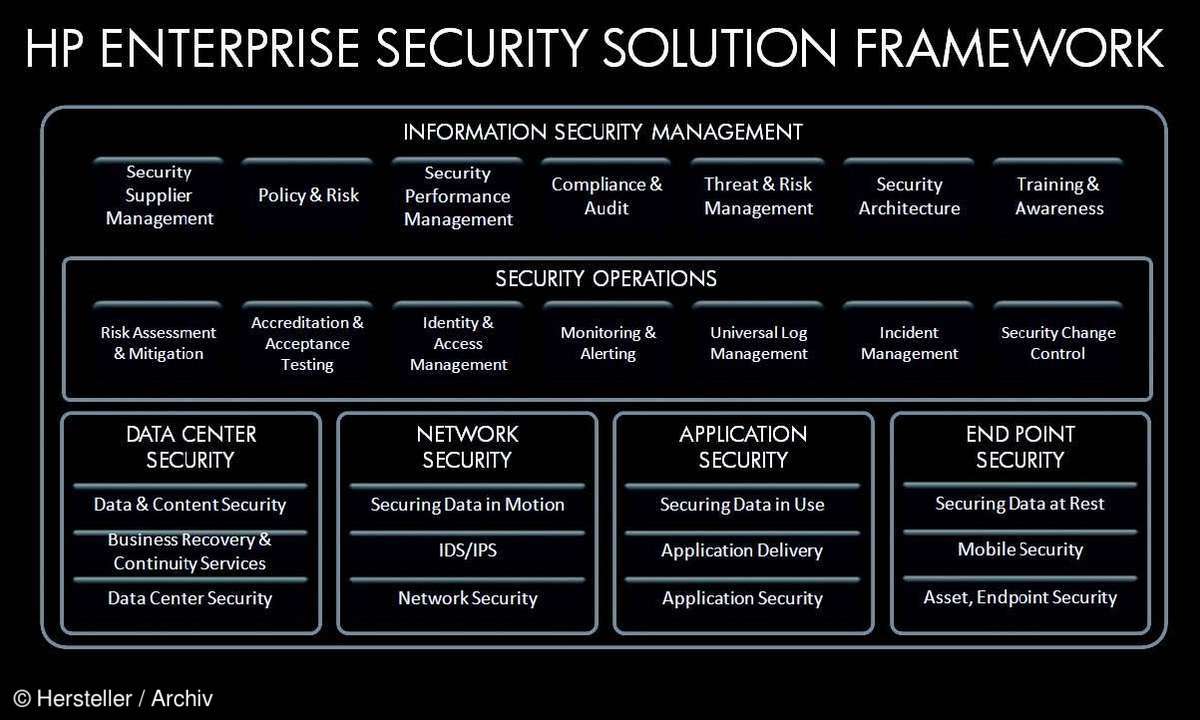

Richtig ist, dass Security-Technologien wie Firewalls, Antivirus, Intrusion Detection, Identity und Access Management oder Verschlu?sselung immer nur einzelne Facetten der Unternehmens- IT absichern. Diese Technologien mu?ssen deshalb eingebettet sein in einen u?bergreifenden Ansatz - abgeleitet aus einer Analyse der Geschäftsrisiken, Bedrohungen und Schwachstellen, ganzheitlich umgesetzt und kontinuierlich angepasst.

Das Problem ist aber: Trotz aller Systematik und Ganzheitlichkeit sind nicht wenige ISMS in der Praxis vom Silo-Denken geprägt. Die Sicherheitsrisiken können top down aus der Geschäftsstrategie abgeleitet sein - allzuoft konkretisiert sich das in Form einer Bewirtschaftung isolierter Schwachstellen.

Die aufwendig zu dokumentierenden Regelwerke hinken zudem oft der rasanten Entwicklung bei den Angriffstechniken und -methoden hinterher. Kein Wunder, dass ISMS im Ruf stehen, "ein bu?rokratischer Albtraum ohne technischen Tiefgang zu sein" (Linux-Magazin).

Digitale Echtzeit-Forensik

Fu?r Applikationen, Netzwerke, Endgeräte und Rechenzentren gilt: Jede Security- Domäne birgt eine spezifische Komplexität und Dynamik, die mit spezifischen Methoden und Technologien bewältigt und mit dem Risikomanagement verknu?pft werden muss.

Aber selbst wenn es gelänge, in jeder dieser Disziplinen stets auf dem aktuellen Stand der Best Practices, Technologien und Bedrohungsszenarien zu sein, Angreifer werden immer irgendwann schneller oder cleverer sein - und sei es, weil sie zum eigenen Personal gehören.

Deshalb muss man den Blick auf den Angreifer lenken. Das bedeutet, Systemzugriffe von Menschen und Maschinen kontinuierlich zu protokollieren, zu filtern und im Hinblick auf verdächtige Verhaltensmuster zu analysieren. Es handelt sich um ein forensisches Verfahren, bei dem Spuren gesammelt und zu einer Indizienkette verknu?pft werden.

An sich ist ein solches Verfahren nicht unbekannt. Unter der Überschrift "Detektion von Sicherheitsvorfällen im laufenden Betrieb" fordert beispielsweise der BSI-Standard 100-1 "Maßnahmen [...], die es erlauben, Fehler in der Informationsverarbeitung [...], sicherheitskritische Fehlhandlungen und Sicherheitsvorfälle möglichst zu verhindern, in ihrer Auswirkung zu begrenzen oder zumindest fru?hzeitig zu bemerken."

In der Praxis läuft das aber wiederum meistens auf die Überwachung isolierter Systeme hinaus. Beispielsweise setzen viele Firmen Technologien wie Data Leakage Prevention und Database Activity Monitoring ein, um ungewöhnliche Aktivitäten zu entdecken. Jede dieser Technologien ist aber auf ihren spezifischen Systembereich beschränkt. Es fehlt also die Möglichkeit, Aktivitäten, die auf beliebigen Systemen stattfinden können, miteinander zu verknu?pfen.

Zum Beispiel sucht ein Anwender in einer Datenbank nach einer Sozialversicherungsnummer, speichert die Ergebnisse als Datei auf einem Laufwerk im Netz, kopiert sie auf einen USB-Stick und schickt sie per E-Mail an eine Web-Mail-Adresse. Isolierte Überwachung erkennt hier nur isolierte Vorgänge.

Deshalb mu?ssen Aktivitäten, die u?ber das gesamte Unternehmen und in der Zeit verteilt ablaufen, miteinander korreliert werden, um verdächtige Verhaltensmuster zu erkennen. Die Informationen dafu?r liefern eine Reihe von IT-Systemen - dazu gehören Ereignisse in Firewalls, Intrusion-Prevention- oder Identity- und Access-Management- sowie Fraud-Systemen ebenso wie Vorgänge in kaufmännischer Software oder E-Mail-Systemen.

Business Intelligence fu?r die Sicherheit

Die Erkennungsquote hängt dabei von der Intelligenz der Korrelationsmechanismen ab. Echtzeit-Forensik, ku?nstliche Intelligenz und Data-Mining-Techniken machen kausale Zusammenhänge sichtbar. Wie in einem Puzzle wird Teil fu?r Teil zu einem Handlungsmuster zusammengefu?gt. Im besten Fall sind entsprechende Überwachungssysteme selbstlernend, sodass sie immer wieder neue Muster erkennen, die auf Abweichungen von der Norm hindeuten.

Dabei stellt sich die Effizienz- und Effektivitätsfrage. Es bringt wenig, wenn man erkennt, dass ein interner Nutzer Dokumente u?ber die nächste Betriebsfeier an seine private E-Mail-Adresse geschickt hat. Dagegen muss zwingend erkannt werden, ob ein externer Nutzer mehrere Fehlermeldungen in der Datenbank des Internet-Shops generiert. Überwachung und Korrelation mu?ssen also die Systeme, Informationen, Prozesse und Personen priorisieren, die eine kritische Bedeutung fu?r die Informationssicherheit haben.

Bei Millionen von Zugriffen und Ereignissen auf Hunderten oder Tausenden von Systemen kann das nur mit technischen Mitteln funktionieren. Sprich: Das Risiko-Modell muss technisch im Überwachungssystem abgebildet werden. Beispielsweise können Systeme nach ihrer Kritikalität und ihrer Position im Unternehmensnetz klassifiziert werden.

Interne Anwender wiederum sind nach ihrer Abteilung, ihren Zugriffsrechten und Nutzer-IDs im Überwachungssystem hinterlegt. All diese Informationen werden dann zu einer weiteren Quelle der Korrelations-Intelligenz.

Auf diese Weise wird das Überwachungssystem zur technischen Bru?cke zwischen dem Risikomanagement und den einzelnen Security-Disziplinen. Denn es verknu?pft Informationen aus allen Teilsystemen und interpretiert sie auf der Grundlage des Risikomodells. Ein großer Vorteil dieses Ansatzes ist, dass Änderungen im Risikomodell, in Systemarchitektur, Nutzerrechten oder Security-Domänen damit automatisch auf die Überwachungs- und Korrelationsregeln angewandt werden.

Eine erfolgskritische Sourcing-Strategie

Ebenso wie jede einzelne Security-Disziplin ist auch die Einrichtung, Pflege und laufende Optimierung eines solchen u?bergreifenden Überwachungssystems eine komplexe Angelegenheit. Man muss nicht nur das individuelle Risikoprofil, die Systemlandschaft, Prozesse und Regularien einer Organisation darin abbilden.

Hinzu kommt die technische Integration in eine Reihe von Zuliefersystemen. Schließlich besteht Bedarf an qualifiziertem Personal, um das Gesamtsystem zu pflegen und laufend zu optimieren.

Unternehmen und Verwaltungen sind demnach bei der Einrichtung und beim Betrieb eines Management-Systems fu?r Informationssicherheit (ISMS) mit einer potenzierten Komplexität konfrontiert. Und das fu?hrt oft dazu, dass die Security- Verantwortlichen den Großteil ihrer Ressourcen aufwenden, um den laufenden Betrieb einigermaßen sicherzustellen. Fu?r die laufende Optimierung, gar fu?r Innovation, bleibt keine Zeit.

Um ein effektives ISMS zu etablieren und zu betreiben, bedarf es deshalb einer Sourcing-Strategie. Das ist kein beiläufiger Zusatz, sondern integraler Bestandteil der Sicherheitsstrategie. Risikomanagement und Organisation mu?ssen dabei eine interne Aufgabe bleiben; technische Security-Maßnahmen und die Umfeldbeobachtung sind dagegen Kandidaten fu?r eine Auslagerung.

Der Autor: Frank Stoermer - Senior Security Architect, HP Enterprise Security Services

Cybercrime in Zahlen

Im ersten Halbjahr 2012 waren vor allem Kleinunternehmen von Cyber-Attacken betroffen. Nicht weniger als 58 Angriffe täglich - das sind 36 Prozent aller Angriffe u?berhaupt - wurden auf Firmen mit bis zu 250 Mitarbeitern veru?bt. Dies ist ein Ergebnis des aktuellen Symantec Intelligence Report. Ende 2011 lag der Anteil noch bei 18 Prozent.

Die Anzahl gezielter Cyber-Attacken nahm seit Jahresbeginn insgesamt um 24 Prozent zu. Pro Tag konnten in den Monaten Mai und Juni durchschnittlich 151 solcher Attacken abgewehrt werden. Mit etwa 69 geblockten Angriffen täglich sind große Unternehmen mit mehr als 2.500 Angestellten immer noch die am meisten gefährdete Zielgruppe - auch wenn kleinere Betriebe stark "aufholen".

Weitere Ergebnisse im Überblick:

- Im Juni fiel die globale Spam-Rate auf 66,8 Prozent. Damit setzt sich der Trend fort, nach dem das weltweite Spam- Aufkommen seit Ende 2011 kontinuierlich zuru?ckgeht.

- Die Phishing-Aktivitäten stiegen im Juni minimal: Hinter einer von 467,6 Mails verbirgt sich ein Phishing-Versuch. Das entspricht einer Quote von 0,28 Prozent.

- Der weltweite Anteil an Viren, die per E-Mail verschickt wurden, belief sich auf eine von 316,5 Mails (0,31 Prozent) und stieg damit gegenu?ber Mai 2012 leicht an. Von der Malware, die per E-Mail versendet wurde, enthielten 27,4 Prozent Links auf bösartige Websites.

- Symantec Intelligence ermittelte im Juni täglich durchschnittlich 2.106 Webseiten, die Malware oder andere unerwu?nschte Programme enthielten. Dazu gehören auch Spyware und Adware. Seit Mai 2012 ist der Anteil damit um 51,7 Prozent gefallen.

- Die am häufigsten geblockte Malware in diesem Monat war der WS.Trojan.H. Er wurde mit heuristischen Verfahren erkannt. Dateien mit diesen Charakteristika stellen ein Sicherheitsrisiko fu?r den Benutzer dar und werden deshalb geblockt, bevor sie auf den Rechner gelangen.

IPv6-Schattennetzwerke

Viele Unternehmen wissen nicht, dass sie bereits IPv6-Datenverkehr in ihren Netzen haben. Denn selbst wenn sie ihre internen Netzwerke noch nicht auf IPv6 migriert haben, verfu?gen viele dieser Firmen bereits u?ber einen IPv6-fähigen Internet-Zugang. Und auch Tablets und Smartphones mit Apple iOS oder Google Android sind komplett IPv6-fähig. Das heißt: Über IPv6 sind diese Endgeräte öffentlich adressierbar und arbeiten in vielen Fällen außerhalb der traditionellen Sicherheitskonfigurationen. Daher spricht man hier auch von IPv6-Schattennetzen, die sich innerhalb von klassischen IPv4-Netzwerken bilden. Auf diese Problematik hat der IT-Sicherheitsanbieter Blue Coat Systems vor Kurzem hingewiesen.

Nächste passende Artikel

Weiter zur StartseiteGutscheine

-

HelloFresh

Bis zu 120€ HelloFresh Gutschein + gratis Versand für die 1. Box

Zum Gutschein

bis 31.08.2024+ bis zu 4,00€ Cashback

Bis zu 120€ HelloFresh Gutschein + gratis Versand für die 1. Box

Zum Gutschein

bis 31.08.2024+ bis zu 4,00€ Cashback -

eufy

Spare jetzt 18% auf ALLES mit dem eufy Rabattcode

Zum Gutschein

bis 05.05.2024+ bis zu 6,0% Cashback(statt

Spare jetzt 18% auf ALLES mit dem eufy Rabattcode

Zum Gutschein

bis 05.05.2024+ bis zu 6,0% Cashback(statt40,0€) -

Ecco Verde

Ecco Verde Angebot: Spare 7% in der Gesichtspflege-Kategorie!

Zum Gutschein

bis 05.05.2024+ bis zu 5,0% Cashback(statt

Ecco Verde Angebot: Spare 7% in der Gesichtspflege-Kategorie!

Zum Gutschein

bis 05.05.2024+ bis zu 5,0% Cashback(statt25,0€) -

Lieferando

Sichere Dir 3€ Rabatt bei Lieferando

Zum Gutschein

bis 09.05.2024+ bis zu 1,5% Cashback

Sichere Dir 3€ Rabatt bei Lieferando

Zum Gutschein

bis 09.05.2024+ bis zu 1,5% Cashback -

SKL Glöckle Lotterie

Glöckle Angebot: EURO-JOKER einen Monat kostenlos testen!

Zum Gutschein

bis 30.09.2024

Glöckle Angebot: EURO-JOKER einen Monat kostenlos testen!

Zum Gutschein

bis 30.09.2024 -

HolidayCheck

HolidayCheck Premium: bis zu 250 € Reiseguthaben + 50% Rabatt im 1. Jahr

Zum Gutschein

bis 25.04.2037+ bis zu 25,00€ Cashback

HolidayCheck Premium: bis zu 250 € Reiseguthaben + 50% Rabatt im 1. Jahr

Zum Gutschein

bis 25.04.2037+ bis zu 25,00€ Cashback