IT-Sicherheit

Security Awareness für mehr Sicherheit

Technische Maßnahmen können nur bis zu einem gewissen Grad die Informationssicherheit in Unternehmen verbessern.

Ebenso bedeutsam ist der Faktor Mensch. Eine wichtige, oft unterschätzte Rolle spielt daher das Thema Security Awareness, indem bei den Mitarbeitern das Bewusstsein für die IT-Sicherheit geschaffen und erweitert wird.

Die Erfahrung hat gezeigt, dass technische Lösungen allein nur einen begrenzten Erfolg bei der Verbesserung der Informationssicherheit haben. Zudem gibt es viele Bereiche, in denen es nicht möglich bzw. nicht wirtschaftlich sinnvoll ist, technische Lösungen zum Schutz von Informationen einzusetzen - zum Beispiel bei der Aus- und Ru?ckgabe von Arbeitsmitteln.

Technologien, Prozesse, Regeln

Aus diesem Grund beru?cksichtigen ganzheitliche Programme zur Informationssicherheit drei unterschiedliche Aspekte: Technologien, Prozesse und organisatorische Regelungen. Der Erfolg aller drei Aspekte hängt stark vom Wissen und Verhalten der Mitarbeiter ab. Technologien können nahezu wertlos sein, wenn die Mitarbeiter diese nicht oder nicht korrekt verwenden. Prozesse und organisatorische Regelungen nu?tzen nur dann, wenn Mitarbeiter diese kennen, verstehen und anwenden.

Diese Erkenntnisse spiegeln sich auch in internationalen Standards wie ISO 27001 "Informationssicherheits- Managementsysteme" wider. Dort wird die "Umsetzung von Programmen fu?r Schulung und Bewusstseinsbildung" als relevanter Aspekt fu?r eine erfolgreiche Zertifizierung gefordert.

Aus den genannten Gru?nden ist es sinnvoll und notwendig, Mitarbeiter im Umgang mit Informationen umfassend zu schulen und sie u?ber potenzielle Gefahren fu?r die Informationssicherheit bei ihrer täglichen Arbeit aufzuklären. Dies fu?hrt zu einem deutlich verbesserten Sicherheitsniveau und einer höheren Effizienz von Investitionen in die Sicherheit.

Security-Awareness-Methoden

Es gibt zahlreiche Methoden, um Mitarbeiter auf Informationssicherheitsaspekte aufmerksam zu machen. Welche Methoden letztendlich ausgewählt werden, hängt von der Unternehmenskultur, der bereits bestehenden Infrastruktur zur Wissensvermittlung sowie von den finanziellen Mitteln ab.

IT-Sicherheit: "BYOD" stellt IT-Abteilungen vor Herausforderungen

Unternehmen sollten jedoch stets darauf achten, nicht nur eine einzige Methode auszuwählen: Zum einen gibt es unter den Mitarbeitern verschiedene Lerntypen, die unterschiedliche Methoden bevorzugen, zum anderen wird durch die Kombination verschiedener Methoden ein höherer, bleibender Lernerfolg erzielt.

In der Regel werden die Teilnehmer eines Security-Awareness-Programms mehr oder weniger gleichmäßig auf die unterschiedlichen Lerntypen verteilt sein. Fu?r Menschen, die etwa lieber konkret und experimentierend lernen, sind abstrakte oder reflexive Methoden weniger gut geeignet.

Dies gilt insbesondere fu?r ein komplexes Thema wie die Informationssicherheit. Fu?r eine effektive Wissensvermittlung ist es daher ratsam, möglichst viele der Methoden zu kombinieren und fu?r jeden Lerntyp etwas im Programm bereitzuhalten.

Eine Frage der Kommunikation

Um ein Security-Awareness-Programm erfolgreich umzusetzen, braucht es die Unterstu?tzung durch die Unternehmensleitung sowie ein auf die Bedu?rfnisse der Mitarbeiter zugeschnittenes Programm. Ein solches Programm sollte fu?r alle innerhalb des Unternehmens identifizierten Zielgruppen entsprechende Methoden enthalten.

Dies bedeutet, dass gleiche Lerninhalte fu?r unterschiedliche Zielgruppen unterschiedlich aufbereitet werden, aber auch dass Lerninhalte von Gruppe zu Gruppe variieren können. Neben der an Zielgruppen orientierten Aufbereitung von Lerninhalten ist zudem deren richtige Kommunikation wichtig. Hier sollte auf die unterschiedlichen Lerntypen eingegangen werden, indem Schulungen nach Möglichkeit visuelle, auditive, haptische sowie kognitive Elemente umfassen.

Ratgeber: So organisieren Sie Smartphones und Tablets von Mitarbeitern

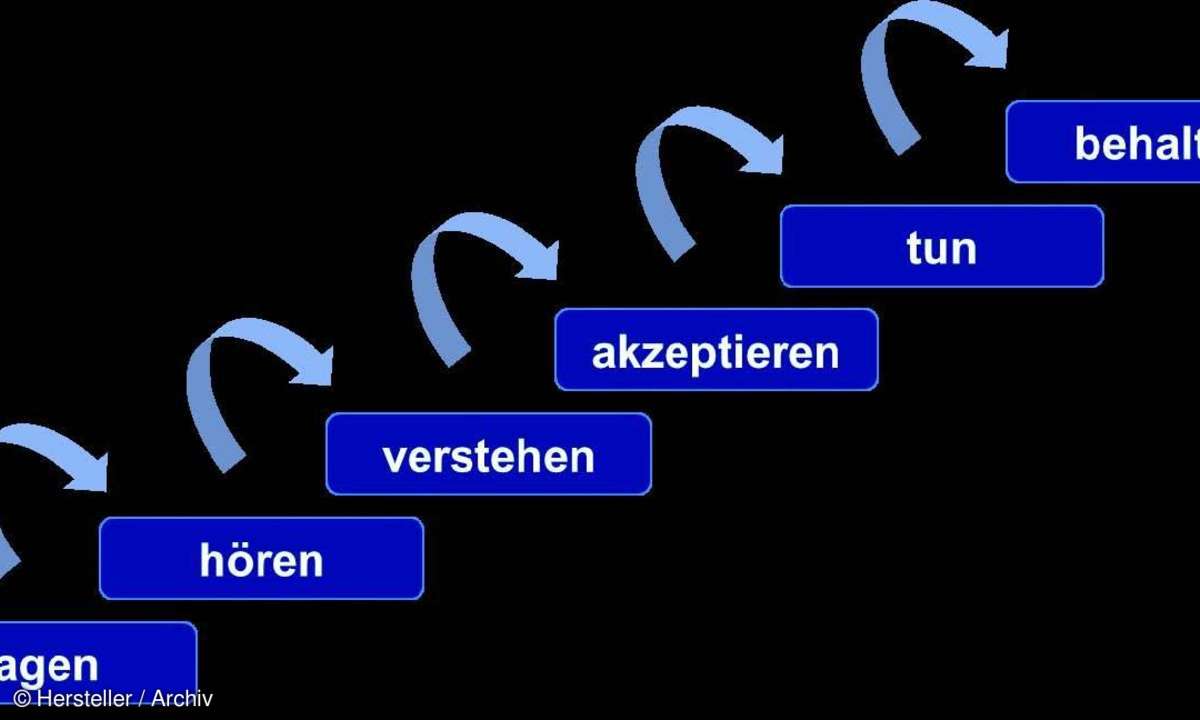

Fu?r die erfolgreiche Durchfu?hrung eines Security-Awareness-Konzeptes ist also neben den Inhalten dementsprechend besonderer Wert darauf zu legen, dass sich die Mitarbeiter verstanden und wertgeschätzt fu?hlen. Nur wenn diese Punkte beachtet werden, ist es möglich, den idealen Verlauf der Kommunikation - wie in der "Kommunikationstreppe" nach Bieger dargestellt - zu erreichen. Angestrebt wird, dass so viele Mitarbeiter wie m.glich die Stufen "tun" und "behalten" auf der Kommunikationstreppe erlangen und sich somit eine dauerhafte Verhaltensänderung einstellt.

Die wichtigsten Erfolgsfaktoren

Die folgenden Aspekte sind fu?r den Erfolg von Security-Awareness-Programmen essenziell:

- Auf Mitarbeiter eingehen: Das Einbinden von Mitarbeitern ist wichtig fu?r deren Verständnis. Man muss den Mitarbeitern vermitteln, dass jeder einzelne zur Informationssicherheit beitragen kann und muss, da viele Angriffe durch technische Maßnahmen nicht verhindert werden können (etwa Social Engineering). Um den Mitarbeitern das Verständnis zu erleichtern, sollten technische und komplexe Sachverhalte einfach, plastisch und u?ber Beispiele dargestellt werden.

- Mitarbeiter motivieren: Um Mitarbeiter zu motivieren, kann die Informationssicherheit beispielsweise zum Gegenstand des Mitarbeitergesprächs und der Zielvereinbarung werden. Dies ist insbesondere auch bei Mitarbeitern in Fu?hrungspositionen relevant, da sie eine Vorbildfunktion erfu?llen.

- Betroffenheit schaffen: Es ist wichtig, Mitarbeitern zu zeigen, dass Angriffe in der Praxis relativ einfach zu realisieren sind. Hierzu sind Beispiele wie die Funktionsweise von Key-Loggern, Phishing-Mails, das Beleuchten aktueller Vorfälle und Live-Hacking sinnvoll. Hierbei ist es wichtig, Konsequenzen der Handlungen von Mitarbeitern transparent darzustellen, aber auch Lösungen aufzuzeigen.

- Nutzen herausstellen: Es ist sinnvoll, den Nutzen von Maßnahmen zur Informationssicherheit sowohl fu?r das Unternehmen als auch fu?r die Mitarbeiter persönlich darzustellen. Beispiele fu?r die persönliche bzw. private Nutzung sind der Umgang mit Zugangsdaten fu?r E-Mail-Postfächer, Online-Shops, persönliche Daten oder PIN-Nummern von EC-Karten.

- Feedback einholen: Diskussionen zu Sicherheitsthemen können zur Vertiefung der Inhalte beitragen und sollten daher unterstu?tzt werden. Kritik und Feedback von Mitarbeitern muss ernst genommen werden und in das Security-Awareness-Programm mit einfließen.

- Kontinuität wahren: Ein weiterer wichtiger Aspekt ist eine gewisse Kontinuität der Security-Awareness- Maßnahmen. In der Praxis ist oft zu beobachten, dass Awareness-Kampagnen als Projekte mit begrenzter Laufzeit aufgesetzt werden. Die Erfahrung hat gezeigt, dass die Erkenntnisse der Mitarbeiter aus diesen Projekten relativ schnell wieder vergessen werden. Aus diesem Grund sollten Awareness-Maßnahmen kontinuierlich fortgefu?hrt werden; das lässt sich in der Intensität variieren. Es ist also sinnvoll, zunächst umfassende Schulungen und Veranstaltungen in Form eines Projekts zu planen und im Anschluss daran Maßnahmen, die die Themen aus den initialen Veranstaltungen immer wieder aufzugreifen. Generell mu?ssen die Maßnahmen zum Schutz der Informationssicherheit bei den Mitarbeitern in Fleisch und Blut u?bergehen.

Fazit

Das Schaffen von Security Awareness hat zum Ziel, die Aufmerksamkeit und das Interesse von Mitarbeitern zum Thema Informationssicherheit zu wecken. Zusätzlich soll Grund- und Praxiswissen verständlich vermittelt werden. Das u?bergreifende Ziel besteht darin, eine nachhaltige Veränderung des Verhaltens der Mitarbeiter hin zu mehr Informationssicherheit zu erreichen.

Nächste passende Artikel

Weiter zur StartseiteGutscheine

-

HelloFresh

Bis zu 120€ HelloFresh Gutschein + gratis Versand für die 1. Box

Zum Gutschein

bis 31.08.2024+ bis zu 4,00€ Cashback

Bis zu 120€ HelloFresh Gutschein + gratis Versand für die 1. Box

Zum Gutschein

bis 31.08.2024+ bis zu 4,00€ Cashback -

HolidayCheck

HolidayCheck Premium: bis zu 250 € Reiseguthaben + 50% Rabatt im 1. Jahr

Zum Gutschein

bis 25.04.2037+ bis zu 25,00€ Cashback

HolidayCheck Premium: bis zu 250 € Reiseguthaben + 50% Rabatt im 1. Jahr

Zum Gutschein

bis 25.04.2037+ bis zu 25,00€ Cashback -

Ecco Verde

Ecco Verde Angebot: Spare 7% in der Gesichtspflege-Kategorie!

Zum Gutschein

bis 05.05.2024+ bis zu 5,0% Cashback(statt

Ecco Verde Angebot: Spare 7% in der Gesichtspflege-Kategorie!

Zum Gutschein

bis 05.05.2024+ bis zu 5,0% Cashback(statt25,0€) -

Lieferando

Sichere Dir 3€ Rabatt bei Lieferando

Zum Gutschein

bis 09.05.2024+ bis zu 1,5% Cashback

Sichere Dir 3€ Rabatt bei Lieferando

Zum Gutschein

bis 09.05.2024+ bis zu 1,5% Cashback -

SKL Glöckle Lotterie

Glöckle Angebot: EURO-JOKER einen Monat kostenlos testen!

Zum Gutschein

bis 30.09.2024

Glöckle Angebot: EURO-JOKER einen Monat kostenlos testen!

Zum Gutschein

bis 30.09.2024 -

FARFETCH

15% FARFETCH Promo Code auf gebrauchte Artikel

Zum Gutschein

bis 22.04.2024+ bis zu 1,5% Cashback

15% FARFETCH Promo Code auf gebrauchte Artikel

Zum Gutschein

bis 22.04.2024+ bis zu 1,5% Cashback