IT-Security

So wird das Netzwerk sicherer

Ganz gleich, ob es um die kleine Kanzlei, eine Bürogemeinschaft von Freelancern oder das Heimbüro geht. Alle Systeme sind miteinander und mit dem Internet vernetzt: höchste Zeit für eine Checkliste.

Alle Computer im Büro sind vernetzt, die Drucker und Scanner sind erreichbar, und der Zugang zum Internet sowie das Abrufen der E-Mails klappen ebenfalls. Also alles in Ordnung und keine weiteren Maßnahmen notwendig? Wer sicher sein will, dass in seinem Büro ein ungestörter Betrieb möglich ist, sollte sich einige Gedanken zur Sicherheit seines Netzwerks machen.

Die Checkpunkte in diesem Artikel erheben keinen Anspruch auf absolute Vollständigkeit, geben aber einen guten Anhaltspunkt, welche regelmäßigen Maßnahmen auch kleine Netzwerke sicherer machen können - wobei die grundlegenden Sicherheitseinrichtungen wie eine Antivirus-Software auf den Systemen vorausgesetzt werden.

1. Check-Point: Welche Geräte sind wirklich im Netzwerk?

Wenn eine Netzwerkinstallation sich auf einen Büroraum beschränkt, sollten Anwender eigentlich dazu in der Lage sein, alle Geräte, die mit dem Netzwerk verbunden sind, durch rein visuelle Kontrolle zu finden und zu benennen. Doch wissen Sie auch, wie es um diese Geräte bestellt ist, und sind Sie sicher, dass Sie wirklich alle Geräte erfasst haben? Es ist also auch in kleineren Netzwerken durchaus sinnvoll, regelmäßig zu überprüfen, welche Geräte sich in Ihrem Netzwerk befinden und welche Software auf ihnen installiert ist.

Bei kleinen Installationen von vier bis fünf Geräten insgesamt ist es sicher schnell und einfach möglich, diese beispielsweise in einer Excel-Tabelle zu erfassen. Denken Sie aber daran, dass es mehr Geräte als nur Computer im Netzwerk gibt: Drucker, Scanner und Router sollen ebenso wie mobile Geräte, die regelmäßig im Netzwerk betrieben werden, Teil dieser Aufstellung sein. Nur so können Sie sicherstellen, dass es keine Schwachstellen gibt und mögliche Gefahren durch unbekannte Geräte in das Netzwerk eindringen.

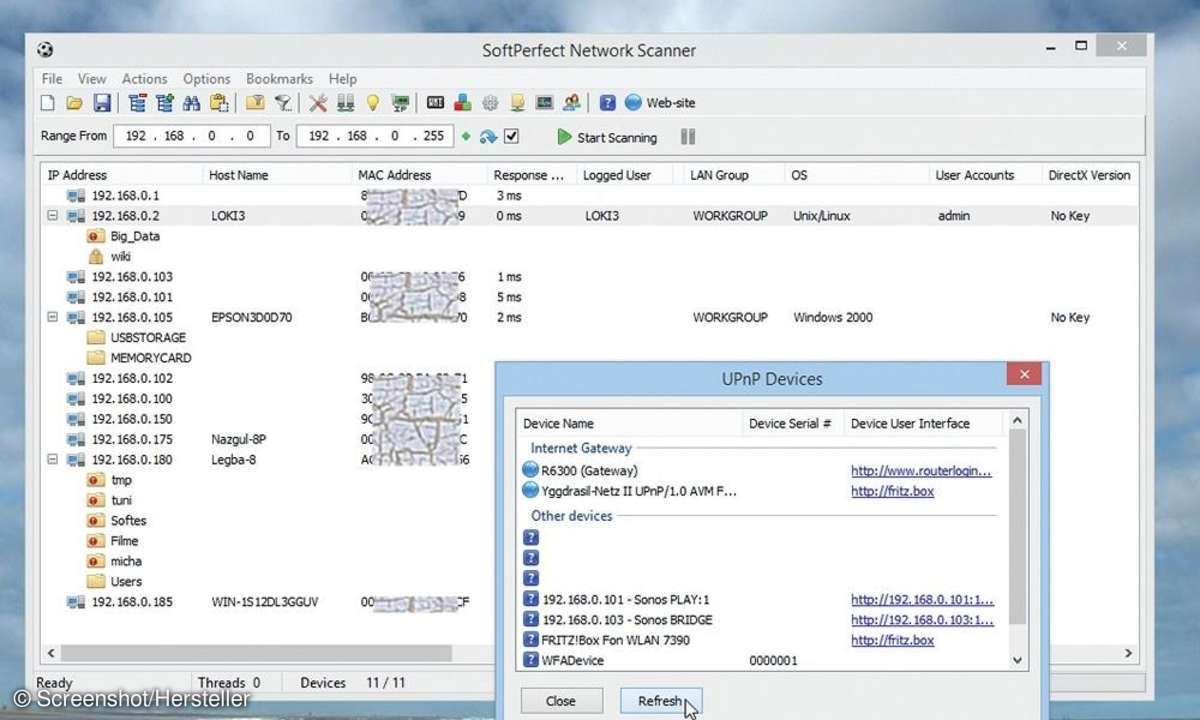

Professionelle Administratoren in Firmennetzwerken benutzen spezielle Software, die automatisch Systeme und Programme im Netzwerk untersucht, Geräte und Programme findet und diese übersichtlich in einer Tabelle oder Datenbank ablegt. Aber auch für kleinere Netzwerkinstallationen stehen entsprechende Programme bereit, die diese Arbeit erleichtern können. Mithilfe der leider nur in englischer Sprache zur Verfügung stehenden Freeware Softperfect Netzwork Scanner können Anwender zum Beispiel recht schnell feststellen, welche Systeme mit welcher Hardwarekonfiguration sich in ihrem Netzwerk befinden. Mithilfe einer solchen Software ist es dann beispielsweise auch möglich, festzustellen, welche UPnP-Geräte im Netz aktiv sind. Dies geschieht unbemerkt, ist aber aus Sicherheitsgründen in der Regel unerwünscht.

Fing im Test-volle Kontrolle im Heimnetzwerk

Auch Datei-Server, die vielleicht ein Nutzer ohne Wissen des Verantwortlichen aktiviert hat, werden so entdeckt. Einige Profiwerkzeuge zur Inventarisierung von Netzwerken stehen auch in freien Versionen zur Verfügung, wenn die Anzahl der Geräte 15 oder 20 Systeme nicht übersteigt. Hier bieten sich das Programm der deutschen Firma Aagon oder das ebenfalls deutsche Administrationswerkzeug LOGINventory als gute Lösungen an. Allerdings verlangen beide Programme etwas Einarbeitungszeit vom Anwender, können ihm aber dafür auch einen umfassenden Überblick über die Systeme und Programme in seinem Netzwerk verschaffen.

2. Check-Point: Updates, Patches und neue Versionen

Auch der zweite Check-Point bezieht sich auf die einzelnen Arbeitsplätze im kleinen Netzwerk und auf deren Software: Schon allein aus Lizenzgründen sollten die für das Netzwerk Verantwortlichen wissen, wie oft und auf welchem Rechner eine Software installiert ist. Diese Informationen lassen sich in der Regel auch mit den im ersten Check-Point vorgestellten Werkzeugen auslesen und sammeln. Ein weiterer wichtiger Punkt sind die Updates und Patches. Zwar ist es heute den meisten Nutzern bewusst, dass es wenig sinnvoll ist, die automatischen Updates für die Microsoft-Betriebssysteme abzuschalten, doch häufig werden die Anwendungen vergessen. Nur allzu häufig gelangt

Schadsoftware durch Lücken in nicht oder nur unzureichend gepatchten Anwendungsprogrammen ins Netzwerk. Zwei Negativbeispiele sind hier sicherlich die Java-Software - von deren Installation im eigenen Netzwerk grundsätzlich abgesehen werden sollte, so nicht gewichtige Gründe für ihren Einsatz sprechen - und die Flash-Software von Adobe.

Aber auch hier können Softwarewerkzeuge helfen: Die freie Lösung PSI (Personal Software Inspector) der dänischen Firma Secunia erlaubt es beispielsweise, die PCs und die darauf installierte Software auf ihren Release-Stand hin zu untersuchen. Der Hersteller führt eine sehr aktuelle Datenbank, und die Software kann so installiert werden, dass sie die Rechner automatisch mit den notwendigen Updates versorgt. Wer in seinem Netzwerk neue Windows-Rechner mit Office-Programmen installieren will und über keinen Windows Server mit dem Windows Update Service (WSUS) verfügt, sollte zudem den Einsatz der Open-Source-Lösung WSUS Offline-Update in Erwägung ziehen, die ihm hilft, das System mitsamt der Microsoft Office-Software stets auf dem aktuellen Stand zu installieren.

3. Check-Point: Absicherung der Geräte - wer hat was angeschlossen?

Was nützen die ausgeklüngelten Firewall-Systeme mit hochkomplexen Regeln, wenn die Anwender alle nur denkbaren USB-Geräte mit ihren Systemen verbinden? Dabei sind es nicht obskure USB-Sticks, die ein Nutzer unbedarft in seinem Rechner einsteckt, sondern auch so zunächst unverdächtige Geräte wie Kameras, MP-3-Player oder Smartphones, die dann Schadsoftware auf die Rechner bringen. Viele Verantwortlichen meinen, dass diese Gefahr durch die heute überall installierte Antivirus-Software hinreichend gebannt sei: Aktuelle Fälle belegen, dass dem leider nicht so ist. Hier ist es sinnvoll, Lösungen zu verwenden, die Einsatz und Zugriff auf die USB- und im Idealfall auch auf andere Verbindungen wie Firewire und Bluetooth regeln und verhindern können.

Die Freeware-Lösung USB Wächter ist ein solches Programm, das mithilfe der Standardmittel der Windows-Systeme verhindern kann, dass die Nutzer Daten auf unbekannte USB-Geräte ablegen oder diese an ihrem System einsetzen. Wer ein größeres Netzwerk zu betreuen und zudem Bedenken hat, dass unter anderem auch unbemerkt wichtige Firmendaten durch Kopien aus seinem Netzwerk abfließen, sollte dann den Einsatz einer sogenannten DLP-Lösung (Data Leak Prevention) in Erwägung ziehen. Hier bietet sich beispielsweise die Lösung DeviceLock der gleichnamigen Firma an, die 30 Tage lang kostenlos eingesetzt werden kann.

4. Check-Point: Wie sieht es auf dem Router aus?

Hand aufs Herz - wann haben Sie sich das letzte Mal auf dem Router angemeldet, der den Zugang Ihres Netzwerks zum Internet regelt? Die Erfahrung zeigt, dass die meisten Anwender und Verantwortlichen, die ein kleines Netzwerk betreiben, hier zunächst einmal das Passwort für den Zugang zum Web-Interface des Routers suchen müssen, weil in der Regel niemand nach der Einrichtung mehr auf die dort hinterlegten Einstellungen geschaut hat. Dabei zeigte gerade der Fall der AVM-Router, auf die Anfang Februar 2014 immer wieder unautorisierte Zugriffe über den vermeintlich sicheren Port 443 (für das Protokoll HTTPS) erfolgten, wie schnell auch hier eine Sicherheitslücke entstehen kann.

Der Anbieter hat in diesem Fall sehr schnell reagiert und ein Update der Firmware seiner Router bereitgestellt. Aber auch hier stellt sich wieder die Frage: Wer fühlt sich dafür verantwortlich, die Einstellungen auf dem Router zu kontrollieren, zu überprüfen, ob solche Updates automatisch eingespielt werden oder wenn nicht, sicherzustellen, dass diese wichtigen Software-Updates auf das Gerät kommen? Vielfach stellt sich bei einem der seltenen Blicke auf die Einstellungen der Router auch heraus, dass ein Mitarbeiter vielleicht vor längerer Zeit mal einen Zugriff von außen mittels DynDNS eingerichtet hat - niemand aber je daran gedacht hat, diesen wieder zu schließen.

Sicherheit von Computern im Netzwerk testen

Deshalb muss zu den regelmäßigen Aufgaben gehören, die Einstellungen auf dem Router zu kontrollieren und entsprechend einzustellen. Bei dieser Gelegenheit ist es sicher auch sinnvoll, die IPv6-Weiterleitungen auf dem Router zu deaktivieren, wenn dieses Netzwerkprotoll im eigenen Netz nicht zum Einsatz kommt - viele Firewalls filtern diesen Datenverkehr

nämlich nicht richtig oder überhaupt nicht, und moderne Windows-Systeme wie Windows 7 oder 8 unterstützen dieses Protokoll automatisch.

5. Check-Point: Was kommt von außen rein - und geht raus?

Sicherheitslücken in Applikationen und Betriebssystemen gehören zu den größten Problemen für alle Systeme und Netzwerke: Solche Lücken zu entdecken und sie dann möglichst schnell zu schließen, ist unerlässlich. Bis ein Problem gefixt ist, hängt die Sicherheit des Computers oder des gesamten Netzwerks oft an dieser einzigen Komponente Firewall.

Obwohl üblicherweise die primäre Firewall (zumeist in einem Kombigerät mit dem Router) den Ein- und Ausgang eines Netzwerks in Richtung Internet schützt, sollten Sie trotzdem darauf achten, dass die standardmäßig auf den Windows-Systemen aktivierte Firewall nicht von den Nutzern ausgeschaltet wird:Kommt es nämlich innerhalb des eigenen Netzwerks zu einem sicherheitsrelevanten Problem, so sind die Client-Systeme davor durch die Firewall auf dem Router ungeschützt. Daher empfiehlt sich der Einsatz der Personal Firewalls auf diesen Rechnern. Betreiben Sie einen Server, so sollte dieser durch eine weitere, zentrale Firewall gegenüber dem Client-Netzwerk geschützt sein.

Während Personal Firewalls häufig als Free- oder Shareware bereitgestellt werden, sind

Hardware-basierte Systeme kostenpflichtig. Aber es stehen auch Grundversionen zur kostenlosen Nutzung bereit, wie beispielsweise die UTM Essential Firewall der Sicherheitsfirma Sophos. Diese Lösung, die auf einem gehärtetem Linux-System aufsetzt, kann lokal auf einem dedizierten Rechner oder in einer virtuellen Maschine installiert werden.

6. Check Point: Alle Datenpakete sehen mit Wireshark

Gerade, wenn es bereits Sicherheitsprobleme gegeben hat oder die Verantwortlichen solche vermuten, dann brauchen sie ein Werkzeug, mit dessen Hilfe sie den Netzwerkverkehr bis ins Detail analysieren können. Dies ist die Aufgabenstellung für einen sogenannten Sniffer: Solche Programme untersuchen den Netzwerkverkehr und bieten dann verschiedene Auswertungen zur Analyse an. Ein sehr bekannter Vertreter dieser Programmkategorie ist die kostenfreie Software Wireshark, die vormals unter dem Namen "Ethereal" bekannt war. Wireshark, verfügbar für die Betriebssysteme Unix, Linux, Solaris, OS X, BSD und Windows, wird von der Wireshark-Community entwickelt und unter GPL als freie Software vertrieben.

Ratgeber: Damit Anwender im Netzwerk nichts anrichten

Nach der Installation, die in wenigen Minuten von jedem Anwender leicht bewerkstelligt werden kann, bietet die ausschließlich auf Englisch verfügbare Software die Möglichkeit, den Netzwerkverkehr eines gewählten Interfaces mitzuschreiben und direkt auf dem Monitor einzusehen. Praktischerweise kann der Benutzer einen Mitschnitt speichern (tcpdump) und zu einem späteren Zeitpunkt mithilfe der Software erneut betrachten. Dies ist beispielsweise dann erforderlich, wenn eine Netzwerkanomalie in Ruhe analysiert werden muss. Je nach Netzwerkgröße und der Fähigkeit des Switches den notwendigen Promiscuous Mode, in dem das Gerät den kompletten Netzwerkverkehr einer Schnittstelle mitliest, zu verwenden, sieht sich der Benutzer mit einer sehr großen Anzahl von Netzwerkpaketen konfrontiert, die von Software auf Doppelklick im Detail anzeigt werden.

Praktischerweise haben die Entwickler umfassende Filterfunktionen eingearbeitet, die ein Anwender schon beim Mitschnitt zur Reduktion auf die gewünschte Auswahl von Protokollen, Ziel- oder Quell-Adressen einsetzen kann. Der interessierte Leser findet im Internet viele Anleitungen im Internet, die in wenigen Schritten aufzeigen, wie unsicher eine unverschlüsselte POP3-, LPR- oder FTP-Verbindung über ein Netzwerk in Wirklichkeit ist. Aus der Summe der Datenpakete können versierte Benutzer zudem auch den kompletten Inhalt von E-Mails, Ausdrucken oder Dateien wiederherstellen.

Nächste passende Artikel

Weiter zur StartseiteGutscheine

-

HelloFresh

Bis zu 120€ HelloFresh Gutschein + gratis Versand für die 1. Box

Zum Gutschein

bis 31.08.2024+ bis zu 4,00€ Cashback

Bis zu 120€ HelloFresh Gutschein + gratis Versand für die 1. Box

Zum Gutschein

bis 31.08.2024+ bis zu 4,00€ Cashback -

eufy

Spare jetzt 18% auf ALLES mit dem eufy Rabattcode

Zum Gutschein

bis 05.05.2024+ bis zu 6,0% Cashback(statt

Spare jetzt 18% auf ALLES mit dem eufy Rabattcode

Zum Gutschein

bis 05.05.2024+ bis zu 6,0% Cashback(statt40,0€) -

Ecco Verde

Ecco Verde Angebot: Spare 7% in der Gesichtspflege-Kategorie!

Zum Gutschein

bis 05.05.2024+ bis zu 5,0% Cashback(statt

Ecco Verde Angebot: Spare 7% in der Gesichtspflege-Kategorie!

Zum Gutschein

bis 05.05.2024+ bis zu 5,0% Cashback(statt25,0€) -

Lieferando

Sichere Dir 3€ Rabatt bei Lieferando

Zum Gutschein

bis 09.05.2024+ bis zu 1,5% Cashback

Sichere Dir 3€ Rabatt bei Lieferando

Zum Gutschein

bis 09.05.2024+ bis zu 1,5% Cashback -

SKL Glöckle Lotterie

Glöckle Angebot: EURO-JOKER einen Monat kostenlos testen!

Zum Gutschein

bis 30.09.2024

Glöckle Angebot: EURO-JOKER einen Monat kostenlos testen!

Zum Gutschein

bis 30.09.2024 -

HolidayCheck

HolidayCheck Premium: bis zu 250 € Reiseguthaben + 50% Rabatt im 1. Jahr

Zum Gutschein

bis 25.04.2037+ bis zu 25,00€ Cashback

HolidayCheck Premium: bis zu 250 € Reiseguthaben + 50% Rabatt im 1. Jahr

Zum Gutschein

bis 25.04.2037+ bis zu 25,00€ Cashback